IT-Sicherheit im Kontext von NIS-2: Wie gesetzliche Vorgaben, ISB, SIEM, SOAR und ein SOC zusammenwirken

Die Einhaltung gesetzlicher Vorgaben wie der NIS-2-Richtlinie erfordert ein enges Zusammenspiel von strategischen, technischen und operativen Komponenten innerhalb eines Unternehmens. Der Informationssicherheitsbeauftragte (ISB) ist verantwortlich für die strategische Einhaltung der Anforderungen, während Technologien wie SIEM (Security Information and Event Management) und SOAR (Security Orchestration, Automation, and Response) die Grundlage für die Erkennung und Reaktion auf Sicherheitsvorfälle bilden. Das Security Operations Center (SOC) dient als zentrale operative Einheit, in der diese Maßnahmen überwacht und koordiniert werden. Unternehmen, die diese Komponenten effektiv integrieren, sind nicht nur besser gegen Cyberangriffe geschützt, sondern erfüllen auch die wachsenden regulatorischen Anforderungen im Bereich der IT-Sicherheit.

Doch wie hängen gesetzliche Vorgaben wie NIS-2, der Informationssicherheitsbeauftragte (ISB) technische Lösungen wie SIEM und SOAR sowie ein Security Operations Center (SOC) zusammen?

NIS-2: Die neue Messlatte für Informationssicherheit

Die NIS-2-Richtlinie (Netzwerk- und Informationssicherheit) zielt darauf ab, die Anforderungen an die IT-Sicherheit in der EU zu standardisieren und zu verschärfen. Sie betrifft vor allem Betreiber kritischer Infrastrukturen, aber auch Unternehmen anderer Sektoren, die eine wesentliche Rolle im wirtschaftlichen oder öffentlichen Leben spielen.

Die Richtlinie verlangt, dass Unternehmen:

- Angemessene technische und organisatorische Maßnahmen ergreifen, um Sicherheitsvorfälle zu verhindern.

- Verpflichtende Meldungen von Sicherheitsvorfällen durchführen.

- Kontinuierliche Überwachung und Risikobewertungen durchführen.

Mehr Informationen zu technischen Anforderungen finden Sie hier.

Der Informationssicherheitsbeauftragte (ISB): Die strategische Rolle

Der Informationssicherheitsbeauftragte (ISB) spielt eine zentrale Rolle bei der Umsetzung der NIS-2-Richtlinie, indem er die strategische Verantwortung für die Cybersicherheitsrichtlinien und -maßnahmen des Unternehmens übernimmt. Der ISB ist dafür verantwortlich, dass das Unternehmen die gesetzlichen Vorgaben der NIS-2 einhält und kontinuierlich Sicherheitsrichtlinien entwickelt, die den Risiken und Bedrohungen entsprechen. Zu seinen wesentlichen Aufgaben gehört es, sicherzustellen, dass geeignete technische und organisatorische Maßnahmen implementiert sind, um Sicherheitsvorfälle zu verhindern.

Ein weiterer zentraler Aspekt der Rolle des ISB ist die Berichterstattung an die Geschäftsführung. Der ISB sammelt sicherheitsrelevante Informationen, bewertet die aktuelle Sicherheitslage und berichtet regelmäßig an das Management über den Stand der Sicherheitsmaßnahmen, Risiken und Vorfälle. Dies ermöglicht der Geschäftsführung, fundierte Entscheidungen in Bezug auf Investitionen in Sicherheitslösungen und strategische Sicherheitsinitiativen zu treffen.

Darüber hinaus arbeitet der ISB eng mit dem SOC zusammen (falls vorhanden), um sicherzustellen, dass die operativen Sicherheitsmaßnahmen effektiv umgesetzt werden, und er überwacht die Leistung der im SOC eingesetzten Tools wie SIEM und SOAR. So sorgt der ISB dafür, dass die IT-Sicherheitsstrategie des Unternehmens im Einklang mit den rechtlichen Anforderungen und den internen Sicherheitszielen steht.

Aufgaben des ISB im Kontext von NIS-2:

- Entwicklung und Implementierung von Sicherheitsrichtlinien, die mit der NIS-2-Richtlinie konform sind.

- Sicherstellung, dass ein effektives Sicherheitsmanagementsystem existiert, das Risiken identifiziert und minimiert.

- Zusammenarbeit mit dem SOC und den SOC-Analysten, um sicherzustellen, dass Bedrohungen und Sicherheitsvorfälle in Übereinstimmung mit den gesetzlichen Vorgaben gemeldet und behandelt werden.

- Beratung bei der Auswahl und Implementierung von Technologien wie SIEM und SOAR, die zur Einhaltung der NIS-2-Richtlinie notwendig sind.

Der ISB stellt sicher, dass die strategischen und rechtlichen Anforderungen erfüllt sind, während das SOC und die eingesetzten Technologien für die operative Umsetzung sorgen.

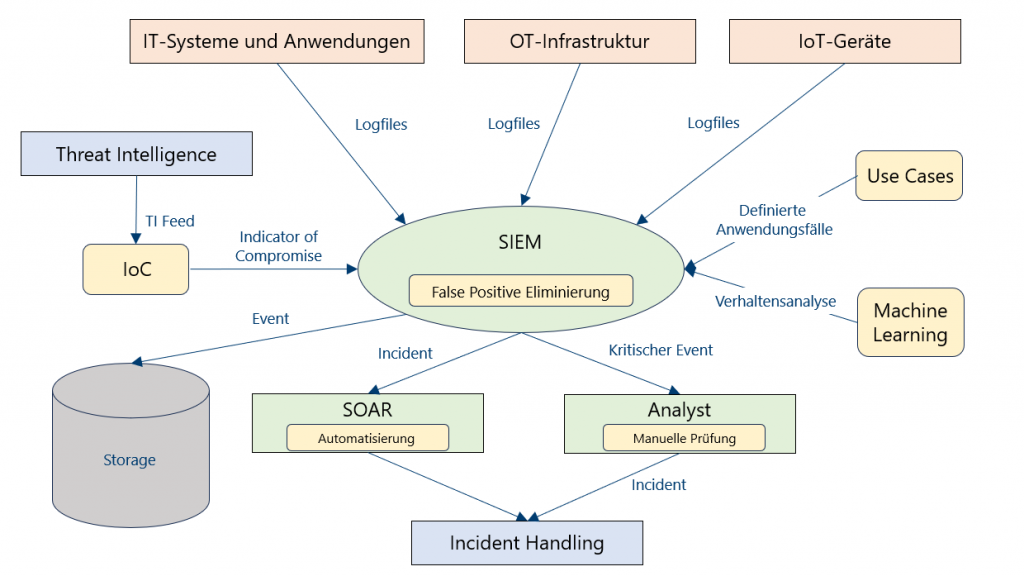

SIEM: Der technologische Backbone zur Erfüllung von NIS-2

Ein zentrales Werkzeug zur Erfüllung der Vorgaben der NIS-2-Richtlinie ist ein SIEM-System (Security Information and Event Management). Das SIEM sammelt, analysiert und korreliert sicherheitsrelevante Daten in Echtzeit und spielt eine entscheidende Rolle in der Überwachung und dem Melden von Vorfällen, die von NIS-2 gefordert wird.

Rolle von SIEM im Kontext von NIS-2:

- Protokollierung und Analyse: SIEM aggregiert sicherheitsrelevante Daten aus verschiedenen Quellen wie Firewalls, Servern, Endpunkten und Netzwerkgeräten. Es stellt sicher, dass alle sicherheitsrelevanten Ereignisse dokumentiert werden, was eine Kernanforderung der NIS-2-Richtlinie ist.

- Erkennung von Vorfällen: Durch die Korrelation von Daten erkennt SIEM Sicherheitsvorfälle und mögliche Verstöße gegen die NIS-2-Vorgaben.

- Meldung von Sicherheitsvorfällen: SIEM unterstützt bei der rechtzeitigen Meldung von Vorfällen an die entsprechenden Behörden, wie es die NIS-2 vorschreibt.

SOAR: Automatisierung und Reaktion auf Vorfälle

In Verbindung mit einem SIEM-System ermöglicht SOAR (Security Orchestration, Automation, and Response) eine automatisierte Reaktion auf Sicherheitsvorfälle. Dies ist besonders wichtig, um die schnelle Reaktionszeit zu gewährleisten, die von NIS-2 gefordert wird.

SOAR unterstützt die NIS-2-Compliance durch:

- Automatisierte Reaktionen: Wenn ein Sicherheitsvorfall erkannt wird, kann SOAR automatisiert vordefinierte Playbooks ausführen, um Maßnahmen zu ergreifen – wie das Blockieren eines Angriffs oder das Isolieren eines betroffenen Systems.

- Effizienzsteigerung: SOAR entlastet das SOC-Team, indem es Routineaufgaben automatisiert und so sicherstellt, dass auch bei einem erhöhten Vorfallaufkommen schnell reagiert wird.

- Nachvollziehbarkeit: SOAR sorgt für eine vollständige Dokumentation aller durchgeführten Maßnahmen, was für Audits und Berichterstattung im Rahmen der NIS-2-Richtlinie essenziell ist.

SOC: Das Herzstück der IT-Sicherheit

Das Security Operations Center (SOC) ist das operative Herzstück der IT-Sicherheitsarchitektur eines Unternehmens. Hier arbeiten SOC-Analysten, die die von SIEM gelieferten Daten überwachen, Vorfälle analysieren und auf Bedrohungen reagieren. Das SOC ist entscheidend, um die technischen und organisatorischen Anforderungen der NIS-2-Richtlinie zu erfüllen.

Wie das SOC NIS-2 unterstützt:

- Überwachung in Echtzeit: Ein SOC überwacht die gesamte IT-Infrastruktur und erkennt Bedrohungen, die den Anforderungen der NIS-2 entsprechen.

- Koordination von Vorfällen: Die SOC-Analysten sind dafür verantwortlich, Vorfälle zu eskalieren und, falls nötig, das Management und den ISB zu informieren, damit sie die notwendigen Schritte zur Einhaltung der NIS-2-Richtlinie einleiten können.

- Schnelle Reaktionszeiten: In Kombination mit SOAR können Bedrohungen schnell und effizient entschärft werden, was die operative Umsetzung der NIS-2-Anforderungen unterstützt.

Zusammenspiel von ISB, SIEM, SOAR und SOC im Kontext der NIS-2

Um den gesetzlichen Vorgaben der NIS-2-Richtlinie gerecht zu werden, müssen Unternehmen eine umfassende Sicherheitsarchitektur implementieren, in der ISB, SIEM, SOAR und SOC eng zusammenarbeiten.

- Der ISB stellt die strategische Ausrichtung sicher, indem er die Richtlinien und Anforderungen der NIS-2 überwacht und deren Umsetzung in der Organisation sicherstellt.

- SIEM liefert die technologische Grundlage, um Sicherheitsvorfälle in Echtzeit zu überwachen und zu melden.

- SOAR sorgt für die Automatisierung und Effizienz in der Reaktion auf Vorfälle, die das SOC erkennt.

- Das SOC ist die operative Schnittstelle, in der alle Daten zusammenlaufen und in Echtzeit analysiert werden.