5 Erkenntnisse aus Ransomware-Attacken für mehr Cyber Security

Was ist Ransomware?

Ransomware sind Schadprogramme (Malware), die von Cyberkriminellen in Netzwerke und IT-Systeme eingeschleust werden. Sie verschlüsseln die auf den infizierten Computern gespeicherten Daten oder machen sie unzugänglich. Die Täter fordern von den Betroffenen eine Art Lösegeld (engl.: ransom) für die Freigabe der Daten. Neben dieser reinen Verschlüsselung (single extortion) hat sich zusätzlich die Androhung der Veröffentlichung geheimer und sensibler Informationen etabliert (double extortion).

Der erste registrierte Fall war im Jahr 1989 der PC Cyborg Trojaner. Er wurde auf Disketten per Post an die Teilnehmer der Welt-AIDS-Konferenz verschickt und ist deshalb auch als AIDS Trojaner bekannt. 2005 wurde dann erstmals Ransomware über das Internet verbreitet. Mit der Expansion des Internets und dem Aufkommen von Kryptowährungen, die anonyme Zahlungen erleichterten, stiegen die Ransomware-Attacken im letzten Jahrzehnt rasant an. Im Darknet hat sich die Ransomware-Kriminalität längst zu einer regelrechten Industrie entwickelt, die jährlich dreistellige Millionenbeträge von ihren Opfern erpresst. Ransomware wird dort auch als kriminelle Dienstleistung angeboten (RaaS: Ransomware-as-a-Service).

Ransomware im Jahr 2022/2023

Ein detaillierter Blick auf die jüngsten Entwicklungen und den aktuellen Status liefert fünf wesentliche Erkenntnisse.

1. Ransomware-Attacken nehmen weiter zu

Conti, bis dahin eine der größten aktiven Ransomware-Gruppen, hat am 19. Mai 2022 alle Aktivitäten eingestellt. Manche Beobachter erwarteten daraufhin, dass 2022 die Anzahl der Ransomware-Attacken erstmals rückläufig sein werde. Doch das hat sich nicht bestätigt. Stattdessen tauchten zahlreiche neue, kleinere Gruppierungen auf. Es gibt Hinweise, dass ehemalige Conti-Mitglieder in einigen dieser Gruppen weiterhin aktiv sind.

Letztlich fiel der weltweite Anstieg der Ransomware-Angriffe zwar geringer aus als 2021, lag aber immer noch bei knapp 40 %. Experten für Cyberkriminalität gehen davon aus, dass sich das Wachstum in 2023 und vermutlich auch in den Folgejahren weiter fortsetzt. Durch Themen wie den Ukraine-Krieg oder die globale Energiekrise sind bestimmte Branchen und Sektoren besonders verwundbar, was die weitere Ausbreitung der Angriffe begünstigen könnte.

2. Neue Branchen im Visier

Kein Wirtschaftssektor bleibt von Ransomware-Kriminalität verschont, aber bestimmte Branchen sind besonders betroffen. Banken, Versorgungsunternehmen und die Informationsverarbeitung waren schon immer klassische Angriffsziele, doch produzierende Unternehmen sind mittlerweile die Nr. 1 der Ransomware-Opfer.

Dafür gibt es mehrere Gründe:

- Produktionsausfälle verursachen in kurzer Zeit erheblichen finanziellen Schaden, dadurch ist der Produktionssektor besonders verletzlich.

- Die Veröffentlichung geheimer fertigungsbezogener Daten stellt ein zusätzliches Bedrohungspotenzial dar (double extortion).

- Als Konsequenz der beiden ersten Punkte zeigt der Produktionssektor eine vergleichsweise hohe Zahlungsbereitschaft.

- Digitalisierung und Vernetzung der Produktionsprozesse bieten zahlreiche Angriffspunkte, die Cyber Security in der Fabrikation ist hingegen häufig unterentwickelt.

Die hohe Sensibilität der attackierten Daten führt auch im Gesundheitswesen zu einem starken Anstieg der Cyberangriffe. Viel mehr noch als Krankenhäuser stehen hier Krankenversicherungen im Fokus, da sowohl die Vertraulichkeit als auch die Menge der Daten für Kriminelle attraktiv ist. Einer der größten Ransomware-Fälle in 2022 war der Angriff auf den privaten australischen Krankenversicherer Medibank. Die Gesundheitsdaten von einer halben Million Menschen sowie persönliche Daten von fast 10 Millionen Opfern wurden dabei gestohlen. Aufgrund der Zahlungsverweigerung von Medibank wurde ein Teil der Daten tatsächlich im Netz veröffentlicht (inkl. namentliche Angaben zu Suchtkrankheiten, Abtreibungen etc.).

Veraltete Systeme im Gesundheitswesen erleichtern den Tätern den Zugang, was einen zusätzlichen Anreiz für Kriminelle schafft. Das gilt noch mehr für den zunehmend angegriffenen Bildungssektor, beispielsweise Schulen und Universitäten. Bei ungesicherten Mailkonfigurationen und offenen Datenbank-Zugängen haben Cyberkriminelle leichtes Spiel. Der Distanzunterricht während der Corona-Pandemie hat zudem die Angriffsfläche für Cyberattacken vergrößert. Zwar verfügen Bildungseinrichtungen nicht über hochsensible, aber doch über eine große Menge personenbezogener Daten.

3. Vermehrte Angriffe auf kleine und mittlere Unternehmen

Nicht nur alle Branchen, auch Unternehmen aller Größenordnungen sind Opfer von Ransomware-Attacken. Im letzten Jahr nahmen allerdings gerade bei kleinen und mittleren Betrieben die Übergriffe zu. Diese sind zwar weniger finanzkräftig als Großunternehmen, geben dadurch aber oft auch weniger Geld für Cyber Security aus. Der Aufwand zur Einschleusung von Malware ist daher für die Täter gering und die Erfolgsaussichten hoch.

4. Ransomware wird zunehmend politisch motiviert eingesetzt

Behörden, Regierungen und Non-Profit-Organisationen sind in steigendem Ausmaß von Angriffen betroffen, bei denen finanzielle Motive zweitrangig sind. Die bereits erwähnten Attacken auf Schulen zählen nur bedingt zu dieser Kategorie. Schulen sind zwar keine Wirtschaftsunternehmen, dennoch dürfte die Lösegelderpressung dort ebenfalls das vorrangige Ziel sein.

Bei Hilfsorganisationen und NGOs (non-governmental organizations) geht es oft um beides. Hier sind politische Absichten erkennbar (Störung der Aktivitäten, Desinformationskampagnen, Verbreitung politischer Statements). Das verfügbare Volumen an Spenden und Hilfsgeldern macht sie jedoch auch zu einem wirtschaftlich interessanten Ziel.

Die Beteiligung russischer Ransomware-Gruppen wie Conti am Cyber-Krieg gegen die Ukraine hat hingegen eindeutig politische Beweggründe. Experten sind sich sicher, dass solche Aktivitäten im weiteren Verlauf des Krieges noch zunehmen werden. Weitere Beispiele sind Angriffe auf die Regierungen von Costa Rica (ebenfalls durch Conti) und Albanien sowie der Angriff auf das Parlament von Montenegro.

5. Die Zahl der Ransomware-Varianten steigt

Die Anzahl der im Umlauf befindlichen Ransomware-Varianten ist 2022 dramatisch angestiegen. Experten gehen von einer Verdopplung aus. Bereits zur Mitte des Jahres wurden mehr als 10.000 neue oder überarbeitete Varianten entdeckt. Dadurch nimmt die Bedrohung und deren Komplexität weiter zu, zumal einige Ableger auch über RaaS (Ransomware-as-a-Service) verbreitet werden.

Wie können Sie sich vor Ransomware schützen?

Die Entwicklungen des letzten Jahres zeigen nicht nur, dass Ransomware-Aktivitäten weiterhin zunehmen. Es wird auch deutlich, wie zielgerichtet Ransomware-Gruppen ihre Effizienz optimieren: maximaler Profit bei minimalem Aufwand. Diese Aufwandsminimierung finden sie vor allem da, wo potenzielle Opfer schlecht vorbereitet und die Cyber Security unzureichend ist.

Deshalb sind wirksame Schutzmaßnahmen immens wichtig. Die folgenden Tipps zeigen, was Sie zur Prävention gegen Ransomware-Angriffe tun können.

- Software aktuell halten

Veraltete Systeme erleichtern Cyberkriminellen den Zugang. Halten Sie Ihre Systemkonfiguration aktuell, indem Sie Updates und Patches immer zeitnah installieren.

- Cyber Security Score erstellen

Kennen Sie Ihren Score, dann kennen Sie auch Ihre Risiken und können Ihre IT-Sicherheit optimieren. Der Cybersecurity-Risikoscore kann als Verfahren zu Entscheidungsfindung bei mehreren Alternativen dienen. - Back-Up Strategie optimieren

Sichern Sie regelmäßig Ihre Daten und speichern Sie eine Back-Up-Version offline, sodass diese komplett vor Angriffen geschützt ist. - Mitarbeiter sensibilisieren

Stellen Sie durch Schulungen sicher, dass Ihre Mitarbeiter sich der Gefahren bewusst sind und Angriffsversuche (z. B. Phishing Mails) besser erkennen können. - Notfallplan implementieren

Sorgen Sie dafür, dass für Ransomware-Angriffe ein Notfallplan mit Verfahrensanweisungen und Zuständigkeiten existiert.

Sollte dennoch eine Cyberattacke erfolgreich durchgekommen sein, helfen Ihnen die folgenden Punkte, schnell und richtig zu reagieren und den Schaden zu begrenzen.

- Systeme vom Netz trennen

Eine möglichst schnelle Abkopplung aller Systeme verhindert die Ausbreitung der Schadsoftware über Ihr Netzwerk. - Krisenstab einberufen

Ihr Notfallplan enthält idealerweise einen definierten Krisenstab aus Geschäftsleitung, Fachfunktionen und IT-Mitarbeitern. Aktivieren Sie dieses Gremium unverzüglich, um handlungs- und entscheidungsfähig zu bleiben. - Externe IT-Experten hinzuziehen

Holen Sie sich Unterstützung von IT-Spezialisten, um die Malware zu lokalisieren und nach Möglichkeit zu deaktivieren. - Untersuchungsbehörden einschalten

Melden Sie eine Cyberattacke der Polizei und eventuell weiteren Stellen wie dem BSI (Bundesamt für Sicherheit in der Informationstechnik).

Und enorm wichtig – sowohl zur Cyberabwehr als auch im Falle eines erfolgreichen Angriffs:

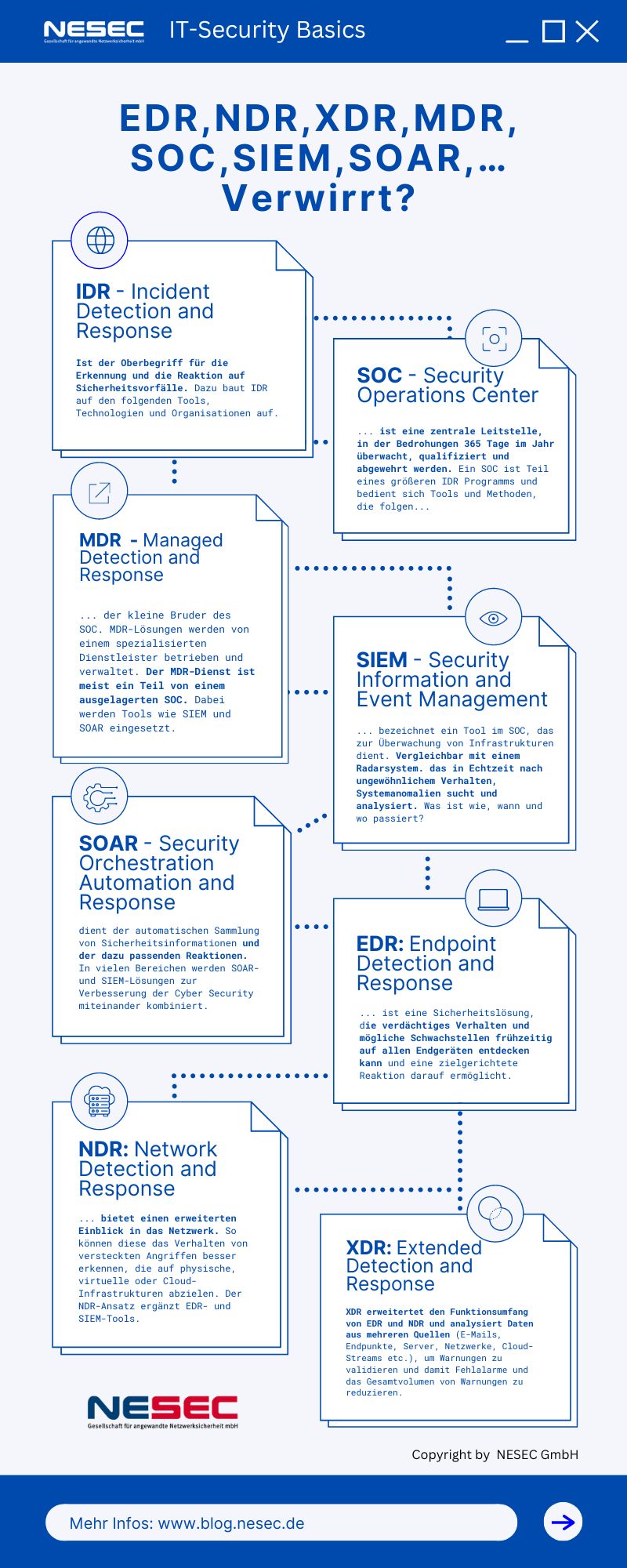

- Moderne Technik für Cyber Security einsetzen

Ransomware entwickelt sich laufend weiter, die Sicherheitstechnik aber auch. Halten Sie diese immer auf dem aktuellsten Stand. Haben Sie beispielsweise ein SIEM oder SOC installiert? Nutzen Sie geeignete Verfahren wie Penetrationstests, um Sicherheitslücken in der IT frühzeitig zu erkennen und die Netzwerksicherheit zu erhöhen. Pentests simulieren einen echten Cyberangriff unter kontrollierten Bedingungen und identifizieren dadurch Schwachstellen Ihrer Cyber Security.