Steigerung der Effizienz in der IT-Sicherheit

IT-Sicherheit ist ein wichtiger Aspekt jedes Unternehmens. Ein Unternehmen, das nicht über ausreichende Sicherheitsmaßnahmen verfügt, ist anfällig für Angriffe von außen und kann schwerwiegende Folgen für das Unternehmen haben. Aus diesem Grund ist es unerlässlich, dass Unternehmen ihre IT-Sicherheit so effizient wie möglich gestalten. Aber wie können Unternehmen ihre Effizienz bei der IT-Sicherheit erhöhen?

Vernetzung von IT-Sicherheitstools

In den letzten Jahren hat die Vernetzung und Automatisierung von IT-Sicherheittools eine immer größere Rolle bei der Absicherung der Daten und Systeme von Unternehmen gespielt. Der Einsatz von IT-Sicherheittools ist eine notwendige Grundlage für eine sichere und zuverlässige IT-Umgebung.

Zum Beispiel darf es nicht sein, dass ein Mitarbeiter manuell einen Vulnerability Scan startet, dann manuell daraus Tickets erzeugt, die dann bearbeitet und manuell wieder geschlossen werden. Das muss automatisiert werden, also der Vulnerability Scanner muss für bestimmte Lücken ab einer definierte Kritikalität automatisch Tickets erzeugen. Durch die Vernetzung und Automatisierung der Prozesse wird es Unternehmen ermöglicht, die Kontrolle über ihre IT-Systeme zu halten und das Risiko von Sicherheitslücken und Angriffen zu minimieren.

Wie werden IT-Sicherheitstools effizient miteinander verknüpft?

Um eine erfolgreiche Vernetzung von Tools und Automatisierung von Prozessen zu ermöglichen, müssen zunächst die benötigten Tools identifiziert und ausgewählt werden. Doch Achtung!

Versuchen Sie, die Anzahl der verwendeten Tools so gering wie möglich zu halten, um Kosten zu sparen. Bei der Auswahl der Tools sollte geschaut werden, dass diese miteinander kommunizieren.

Anschließend müssen die Tools in das bestehende Netzwerk integriert werden, um eine einheitliche und zentralisierte Verwaltung zu ermöglichen. Zusätzlich müssen alle relevanten Prozesse klar definiert und standardisiert werden, um eine effektive Automatisierung zu ermöglichen. Schließlich muss die Automatisierung der Prozesse sorgfältig überwacht und verwaltet werden, um sicherzustellen, dass alles reibungslos funktioniert.

Vernetzung von Sicherheitstools am Beispiel SIEM und SOAR

Eine etablierte Möglichkeit und für eine dauerhafte Überwachung und Reaktion aller Prozesse ist das Security Operations Center (SOC). Ein SOC können sich jedoch die meisten mittelständischen Unternehmen nicht leisten. Aus diesem Grund werden auf Tools die Bestandteil eines SOCs sind selbst gemanaged und administriert.

Dazu gehört beispielweise ein Security Information and Event Management (SIEM) und noch viele weitere, die Sie im unteren Abschnitt dieses Beitrags finden. Wir bleiben erstmal beim SIEM.

Ein SIEM dient der Überwachung von Infrastrukturen. Vergleichbar mit einem Radarsystem. das in Echtzeit nach ungewöhnlichem Verhalten, Systemanomalien sucht und analysiert. Was ist wie, wann und wo passiert? Um dieses Tool effizienter zu machen darf das SIEM nicht nur einen Angriff erkennen sondern sollte direkt per SOAR ein Runbook oder Playbook abspielen um Gegenmaßnahmen einzuleiten.

Wie funktioniert die Vernetzung von SIEM und SOAR?

Die meisten SIEM-Systeme haben heute eine API (meistens webbasiert, also REST oder ähnliches) und das gleiche gilt für die SOAR-Systeme.

Im Anschluss richtet man auf dem SIEM-System ein sogenanntes Webhook ein. Das ist ein Web-API Aufruf, der dem SOAR mitteilt, dass ein bestimmtes Ereignis eingetreten ist.

Das SOAR zieht sich dann über die SIEM REST-API die notwendigen Daten (z.B. IP-Adressen, etc.) und führt dann ein Playbook aus, um irgendwas zu tun. Das kann z.B. sein, einen zusätzlichen Filter zu konfigurieren, der die identifizierte IP-Adresse des Angreifers sperrt.

Technisch ist das relativ trivial umzusetzen, schwierig ist es, sowas für die Allgemeinheit konfigurierbar zu gestalten, wenn Nicht-Programmierer das einrichten sollen.

Instrumente zur Zusammenführung und Steigerung der Effizienz in der IT-Sicherheit

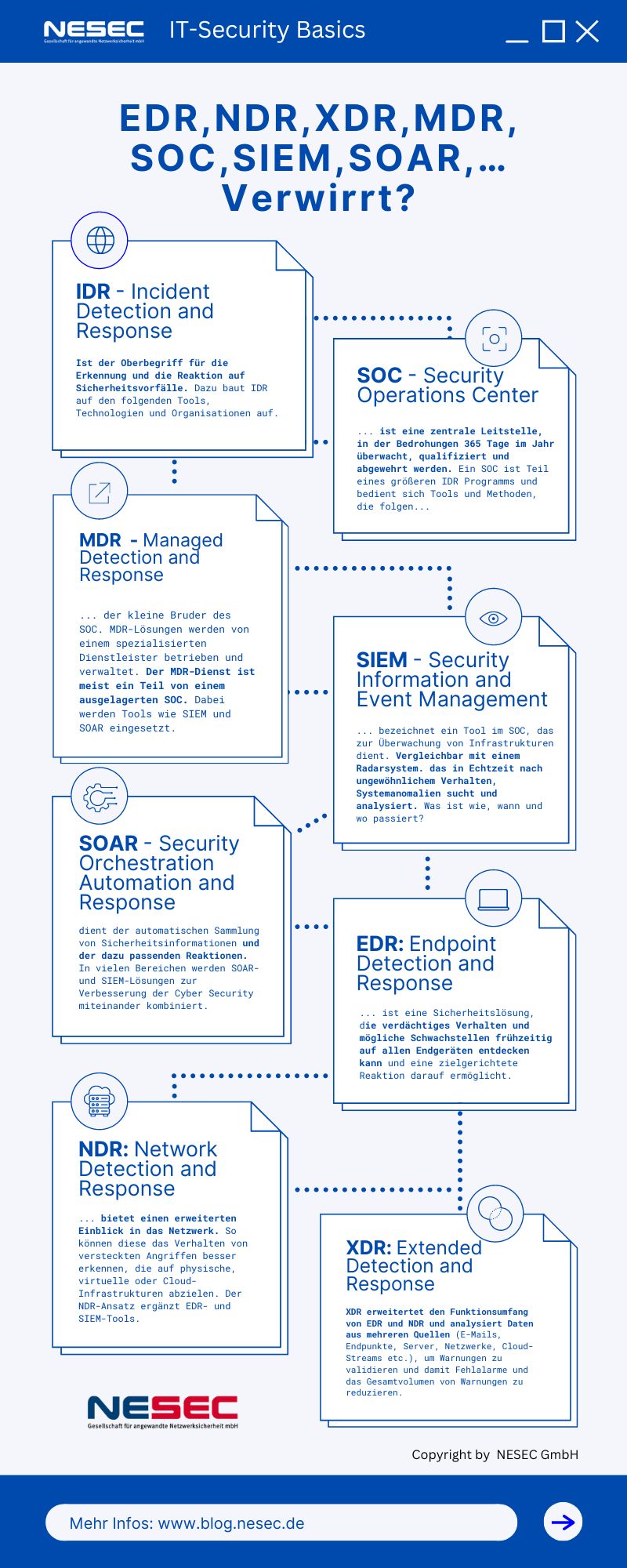

Um effizienter auf Bedrohungen reagieren zu können, müssen die verschiedenen IT-Sicherheitstools, wie SIEM, SOAR, EDR, NDR und XDR, zusammengeführt werden. Dies ermöglicht es, dass Unternehmen besser vorbereitet sind, um Cyber-Bedrohungen zu erkennen und zu bekämpfen. Was hinter den Begriffen steckt, zeigen wir Ihnen im folgenden Abschnitt.

EDR: Endpoint Detection and Response

- Scope: Host und Endpoints

- Intention: Monitoring + Mitigation, Bewertung von Vulnerabilität, Alerting + Response, Schutz des Endpoint-/Access-Bereichs vor Infiltration

- Methoden: Malicious Behavior, Indicator of Attack (IoA), Indicator of Compromise (IoC), Signaturen, Machine Learning

- Challenges: Advanced Persistent Threats (APT), Ransomware, malicious Scripts, etc.

NDR: Network Detection and Response

- Scope: Netzwerk- und Inter-Device-Traffic

- Intention: Sichtbarkeit/Tranzparenz des Netzwerk-Traffics, Detektion bekannter und unbekannter Threats sowie Lateral Movements, Alerting & Response

- Methoden: Indicator of Attack (IoA), Anomaly Detection, User Behavior, Machine Learning

- Challenges: Advanced Attacks and Intrusions, Malware-free Attacks

MDR: Managed Detection and Response

- Scope: Kunden

- Intention: Outsourcing der Security-Expertise, Zentralisierung der Security-Informationen, hochqualitative Beratung und Security-Compliances

- Methoden: Integration der Kundensysteme via diverse Schnittstellen (API, Logging, DataLake, etc. pp)

- Challenges: Mangel an Security-Skills/Ressourcen innerhalb einer Organisation, Deployment von XDR-Tools, Vereinfachung des Security-”Alltags”: Aufbereitung/Minimierung von Alerts/Events

XDR: Extended Detection and Response

- Scope: Endpoints, Hosts, Netzwerk- und Inter-Device-Traffic, Applikationen

- Intention: Detektion bekannter und unbekannter Threats auf lateraler Ebene inklusive aller Komponenten, Sichtbarkeit/Transparenz auf mehreren Sicherheitsebenen (Netzwerk, Endpoint, Applikationen), ganzheitliches Monitoring & Mitigation, Bewertung von Vulnerabilität, Alerting + Response, Vereinfachung und Konsolidierung der Events und Aktivitäten und gezieltes Reagieren

- Methoden: Machine Learning, Indicator of Compromise (IoC), Anomaly Detection, User Behavior, Malicious Behavior, Indicator of Compromise

- Challenges: Integrationsmöglichkeit/Schnittstellen der Hersteller, teils EDR- und NDR-typische Challenges

Welche Lösung ist die richtige für mein Unternehmen?

Jedes Unternehmen hat seine eigenen, individuellen Anforderungen an die Cyber Security. Daher ist es wichtig, eine Strategie zu entwickeln, die auf die spezifischen Bedürfnisse des Unternehmens abgestimmt ist. Dies bedeutet, dass die Erkennung und Reaktion auf Cyber Security-Vorfälle anhand der verfügbaren Technologien und Tools dem jeweiligen Unternehmen entsprechend angepasst werden muss.

Es ist wichtig, genau zu hinterfragen, was ein Hersteller/Dienstleister unter „managed“ und „Reaktion auf Vorfälle“ versteht. Nicht immer ist alles, was „managed“ heißt, auch „managed“. Wird nur die Software verwaltet? Oder gehört auch der Aufruf des Partners dazu? Wie sieht es mit der Reaktion aus? Wird der Server ausgeschaltet, PCs in Quarantäne genommen oder Ports auf einer Firewall blockiert? Gibt es automatisierte Abläufe? Und schließlich, wie wird abgerechnet? Nach Anzahl der IP-Adressen oder Anzahl der Benutzer? Um sicherzustellen, dass alle Anforderungen erfüllt werden, sollten alle diese Fragen beantwortet werden. Unsere Experten können Ihnen dabei helfen, die passende Strategie zu entwickeln, die Ihren Anforderungen und Ihrem Budget entspricht und Ihnen gleichzeitig einen möglichst umfassenden Einblick in die Bedrohungslage bietet.