IT-Risikomanagement und Informationssicherheit in der Praxis

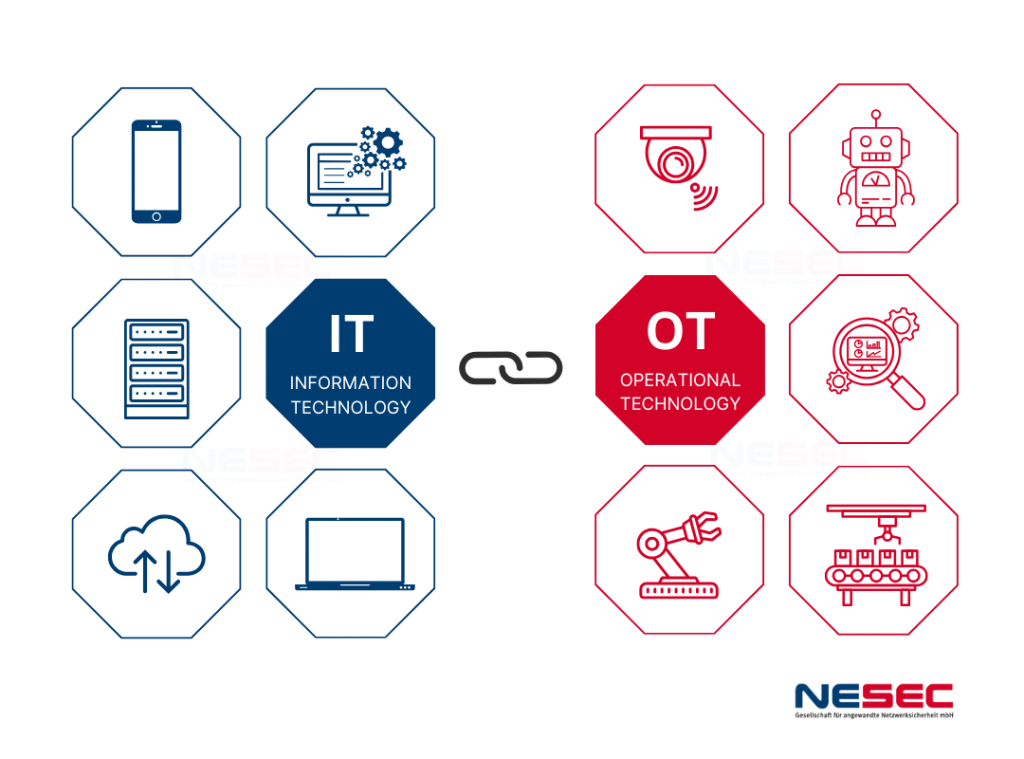

In vielen Unternehmen hat sich die Digitalisierung auf alle Bereiche erstreckt – nicht zuletzt auch auf die Produktion. Ein anschauliches Beispiel, wie Risikomanagement in der IT und Informationssicherheit in der Praxis umgesetzt wird, bietet der Bereich industrieller Fertigungsanlagen, in denen sowohl IoT (Internet of Things) als auch OT (Operational Technology) Geräte zum Einsatz kommen. Die zunehmende Vernetzung dieser Systeme bringt neben mehr Effizienz auch erhebliche Sicherheitsrisiken mit sich.

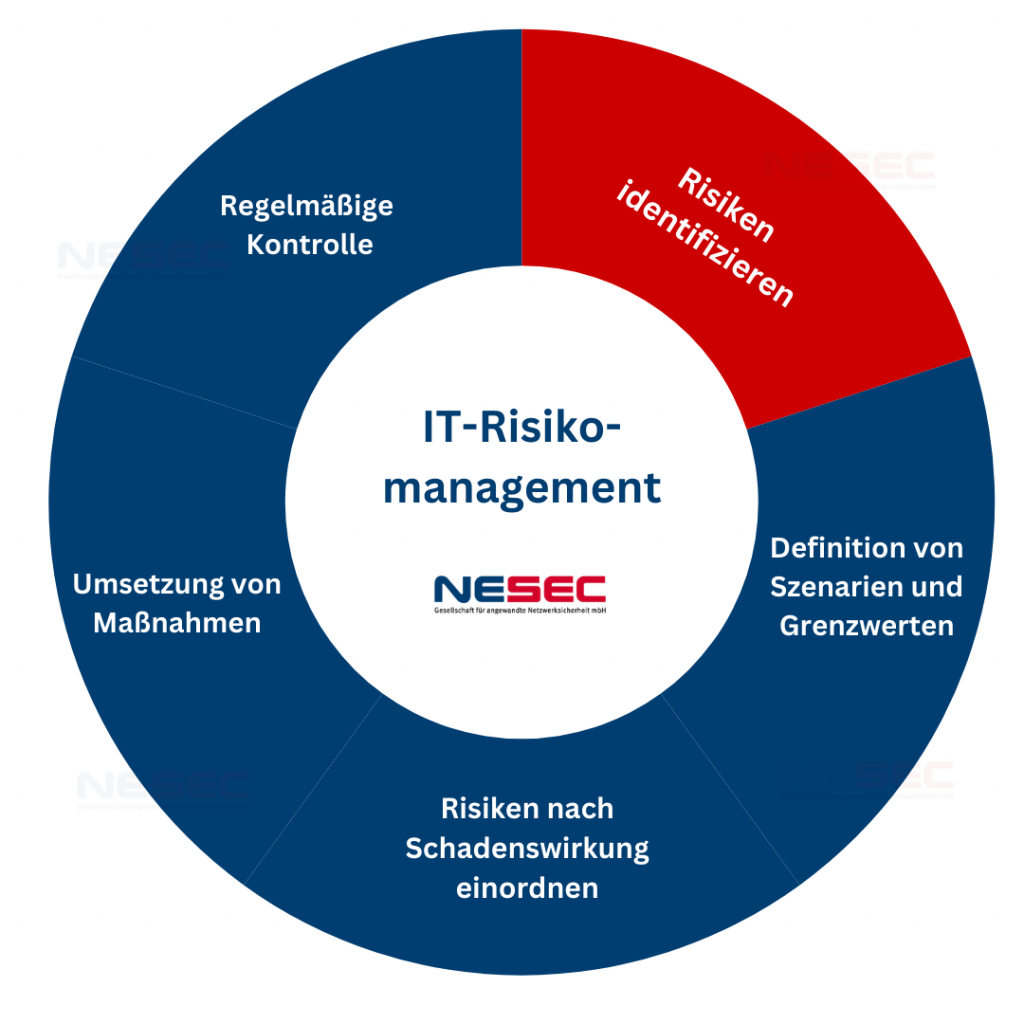

Im folgenden Beispiel begleiten wir ein mittelständisches Fertigungsunternehmen durch den Prozess des IT-Risikomanagements – von der Identifizierung der Risiken bis hin zur Umsetzung und Kontrolle von Sicherheitsmaßnahmen.

Risikoanalyse und -identifikation

Unser Unternehmen betreibt mehrere Produktionslinien, in denen sowohl herkömmliche Produktionsmaschinen als auch moderne IoT-Geräte zur Überwachung und Optimierung der Prozesse eingesetzt werden. Hierzu zählen smarte Sensoren, die beispielsweise Temperatur und Feuchtigkeit überwachen, sowie Roboterarme, die über das Netzwerk gesteuert werden.

Der Informationssicherheitsbeauftragte (ISB) beginnt die Analyse, indem er die kritischen Geschäftsprozesse identifiziert. Bei diesem Unternehmen handelt es sich um die Herstellung von Einzelteilen, deren Unterbrechung zu erheblichen finanziellen Verlusten führen könnte. Ein wesentlicher Schritt besteht daher darin, die Abhängigkeiten der Produktionsprozesse von den IT- und OT-Systemen zu identifizieren und die wichtigsten Risiken präzise zu benennen.

Um diese Risiken zu bewerten, definiert der ISB klare Kennzahlen, die als Maßstab dienen, um zu ermitteln, wie stark bestimmte Risiken die Unternehmensziele beeinflussen könnten. Ohne festgelegte Zielwerte und messbare Kennzahlen fehlt die Basis, um Abweichungen frühzeitig zu erkennen und die Auswirkungen von Risiken richtig einzuschätzen. Erst durch die Definition dieser Kennzahlen wird es möglich, Risiken effektiv zu priorisieren und gezielte Gegenmaßnahmen zu entwickeln, die die Sicherheit und Stabilität der Produktionsprozesse nachhaltig sichern.

Ein Beispiel: Unser Beispiel-Unternehmen setzt sich das Ziel, dass die Produktionsmaschinen zu mindestens 95 % der Arbeitszeit verfügbar sein müssen, um die Lieferzeiten und Produktionskosten stabil zu halten. Diese Kennzahl ist zentral, um das Risiko eines Maschinen- oder Netzwerkausfalls bewerten zu können. Erst durch das klare Ziel wird sichtbar, wie gravierend ein Ausfall tatsächlich wäre und ab wann gezielte Gegenmaßnahmen erforderlich sind.

Es wird schnell klar: Ein Angriff auf die IoT-Geräte oder die OT-Netzwerke könnte den gesamten Produktionsprozess gefährden.

Schlüsselrisiken identifizieren und Kennzahlen definieren

Um Risiken frühzeitig zu erkennen, empfehlen wir beispielsweise einen Penetrationstests, die Schwachstellen in IT- und OT-Infrastrukturen aufdecken, bevor sie von Angreifern ausgenutzt werden können. Alternativ bietet ein CyberRisikoCheck nach DIN SPEC 27076 gezielte Analysen bestehender Sicherheitsmaßnahmen und bewertet die wichtigsten Risiken. Eine Übersicht verschiedender IT-Sicherheitsüberprüfungen finden Sie hier.

- Ein Angriff auf das IoT- oder OT-Netzwerk könnte zu einem Ausfall der Produktionsanlagen führen.

- Manipulation der Sensordaten oder Steuergeräte könnte die Qualität der Produktion beeinträchtigen.

- Die Integration von IoT- und OT-Geräten ins Unternehmensnetzwerk erhöht das Risiko, dass Angreifer über Schwachstellen in der Produktion Zugang zu anderen IT-Systemen erlangen.

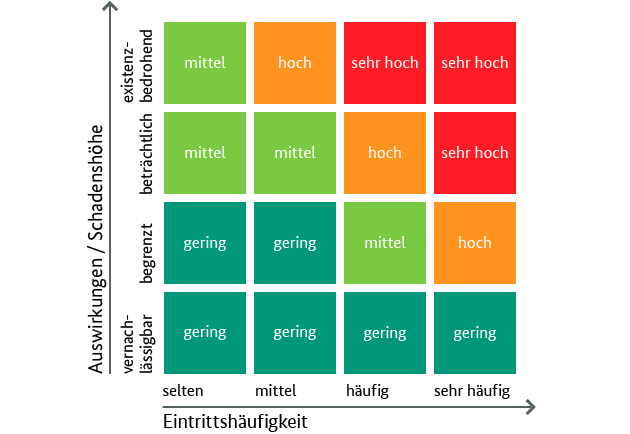

Bewertung der Risiken durch die Risikomatrix

Nun bewertet der ISB die identifizierten Risiken. Dazu werden die zuvor erfassten und beschriebenen Risiken mithilfe einer Risikomatrix quantifiziert. Die Risikomatrix kombiniert die Eintrittswahrscheinlichkeit eines Risikos mit dessen Schadensausmaß und bildet so die Grundlage für fundierte Entscheidungen im Risikomanagement. Die intuitive grafische Darstellung erleichtert zudem die Risikokommunikation innerhalb des Unternehmens und fördert das Verständnis bei allen Beteiligten. Doch welche Gegenmaßnahmen werden zu den Risiken ergriffen? Hierzu kann man auf Grundlage der Risikomatrix die Risiken zuerst priorisieren und ein Maßnahmenplan zu jedem Risiko erstellen oder man greift ergänzend auf ein weiteres Risikomodell zurück, dass realsitischer und praxisnaher die Risiken aufzeigt.

Bewertung der Risiken durch Szenario basiertes Risikomanagement

Eine weitere Möglichkeit ist die Einschätzung der Risiken durch ein Szenario-Management.

Mit dem szenario-basierten Ansatz werden Risiken in Form prozess- und service-orientierter Szenarien abgebildet, sodass potenzielle Gefahren für den Geschäftsbetrieb realistisch und konkret eingeschätzt werden können. Dieser Ansatz orientiert sich an Methoden des Business Continuity Managements (BCM) und stellt sicher, dass nicht nur die Risiken erkannt, sondern auch geeignete Gegenmaßnahmen definiert werden, um im Ernstfall handlungsfähig zu bleiben. Das Szenario-Management hilft dabei, kritische Situationen gedanklich durchzuspielen und sich proaktiv auf mögliche Bedrohungen vorzubereiten.

Interaktive Übung: Entwickeln Sie Ihr eigenes Risiko-Szenario

Versuchen Sie sich doch gleich an einem eigenen Szenario! Gehen Sie dabei auf die folgenden Fragen ein und denken Sie über mögliche Schutzmaßnahmen nach:

| Frage | Ihre Überlegungen |

|---|---|

| 1. Welches Risiko-Szenario sehen Sie, wenn die IoT-Sensoren und Steuergeräte in Ihrer Anlage durch externe Netzwerke verbunden sind? (Bedenken Sie die Gefahr eines Cyberangriffs oder Datenmissbrauchs.) |

|

| 2. Welche Bedrohungen könnten bei einem Angriff auf diese IoT- und Netzwerksysteme auftreten? (Mögliche Risiken könnten ein Produktionsausfall, Qualitätsverluste oder Manipulationen der Produktionsprozesse sein.) |

|

| 3. Welche Schwachstellen vermuten Sie in der Verbindung der IoT-Geräte zum Netzwerk? (Denken Sie an Schwachstellen wie ungesicherte Schnittstellen, fehlende Authentifizierung oder unzureichenden Schutz vor Malware.) |

|

| 4. Welche Assets oder Werte Ihrer Fertigungsanlage sind durch ein solches Risiko betroffen? (Identifizieren Sie betroffene Werte wie Produktionszeit, Maschinenleistung, Produktqualität und die Integrität sensibler Daten.) |

|

| 5. Welche Risiken entstehen für Ihr Unternehmen durch eine potenzielle Manipulation oder den Ausfall Ihrer Fertigungsanlagen? (Denken Sie an wirtschaftliche Verluste, Lieferverzögerungen, Reputationsschäden oder rechtliche Konsequenzen.) |

|

| 6. Welche Maßnahmen könnten Sie ergreifen, um dieses Risiko zu minimieren? (Erwägen Sie Maßnahmen wie Netzwerksegmentierung, Sicherheitsupdates, Anomalieerkennung und Mitarbeiterschulungen.) |

|

| 7. Welche Restrisiken bleiben nach Umsetzung dieser Maßnahmen bestehen? (Überlegen Sie, ob Restrisiken wie menschliche Fehler oder fortschrittliche Angriffsmethoden weiterhin bestehen.) |

Umsetzung von Maßnahmen – Technische und organisatorische Lösungen

Nachdem die Risiken priorisiert und bewertet sind, folgt die Umsetzung passender Maßnahmen.

Beispiele für technische Maßnahmen

- Segmentierung der Netzwerke: Die IT-, IoT- und OT-Netzwerke werden voneinander isoliert, sodass eine Schwachstelle in einem Bereich keinen direkten Einfluss auf die anderen hat.

- Anomalieerkennung und Monitoring: Eine zentrale Überwachung stellt sicher, dass verdächtige Aktivitäten in Echtzeit erkannt werden. Beispielsweise wird durch Monitoring sofort erkannt, wenn ein Sensor ungewöhnliche Werte überträgt oder sich ein nicht autorisiertes Gerät im Netzwerk befindet.

- Firmware-Updates und Patch-Management: Regelmäßige Updates der IoT- und OT-Geräte sind entscheidend, um bekannte Sicherheitslücken zu schließen. Hierzu wird ein automatisiertes Patch-Management implementiert.

Beispiele für organisatorische Maßnahmen

- Awareness-Programme für Mitarbeiter: Schulungen für das Produktionspersonal sind wichtig, um auf Phishing-Angriffe und andere Gefahren aufmerksam zu machen, die als Einstiegspunkt genutzt werden könnten.

- Notfallpläne und Szenario-Übungen: Regelmäßige Übungen, die den Ernstfall simulieren, ermöglichen den Mitarbeitern, im Fall eines Cyberangriffs schnell und effizient zu handeln.

Durch diese Maßnahmen wird die Sicherheit der Produktionsanlagen nachhaltig erhöht, ohne die Effizienz zu beeinträchtigen.

Risikoübertragung und externe Absicherung

Neben internen Maßnahmen sieht das Unternehmen auch die Möglichkeit zur Risikoübertragung. Hier kommen beispielsweise Cyber-Versicherungen ins Spiel, die einen finanziellen Schutz für den Fall eines Angriffs bieten.

Ein weiteres Element ist die Auslagerung bestimmter IT-Dienstleistungen an externe Dienstleister, die über spezialisierte Sicherheitstechnologien und Fachwissen verfügen. Doch auch hier bleibt der ISB aufmerksam: Die Zusammenarbeit mit externen Partnern erfordert eine sorgfältige Vertragsgestaltung und klare Vereinbarungen zur Sicherheit der Schnittstellen.

Kontrolle und kontinuierliche Verbesserung

Die eingeführten Maßnahmen werden regelmäßig kontrolliert und optimiert. Der ISB führt kontinuierlich Audits durch und überprüft die IoT- und OT-Sicherheitsstrategien auf neue Bedrohungen. Ein Best-Practice-Beispiel zeigt sich hierbei in der regelmäßigen Analyse der Produktionsdaten, um mögliche Anomalien frühzeitig zu erkennen.

Hier zeigt sich der langfristige Wert des Risikomanagements. Anstatt nur auf allgemeine Risikokategorien zu achten, wird durch die kontinuierliche Anpassung des Sicherheitskonzepts ein echter Mehrwert geschaffen. Durch die regelmäßige Aktualisierung und Anpassung können auch neue Bedrohungen schnell in das Sicherheitskonzept integriert werden.

Unsere Leistungen für ein praxisorientiertes und effektives Risikomanagement

Seit der Gründung unseres Unternehmens vor über 20 Jahren ist unser zentrales Motto: lieber eine Sache richtig machen, als von allem ein bisschen. Aus diesem Grund konzentrieren wir uns konsequent auf Themen der Informations- und Netzwerksicherheit. Unser Schwerpunkt liegt in der Beratung mittelständischer Unternehmen, insbesondere zu Sicherheitsstandards und der Automatisierung sowie Orchestrierung der Informationssicherheit. Besonders in den Bereichen Prozessautomatisierung und Industriesteuerung haben wir fundierte Expertise aufgebaut, um unseren Kunden praxisnahe Lösungen zu bieten.

Mit internen Audits, Security Assessments, Cyber-Sicherheitschecks und Penetrationstests prüfen wir die Sicherheit von Unternehmen umfassend und detailliert. Das dabei gewonnene Wissen teilen wir auch in Hacking-Seminaren, um Unternehmen zu befähigen, ihre Sicherheitsmaßnahmen stetig weiterzuentwickeln und Bedrohungen aktiv entgegenzutreten.