Wie ISMS den Mittelstand vor Cyber-Bedrohungen schützen

Um eine ganzheitliche Cyber-Sicherheitsstrategie zu verfolgen, empfiehlt sich die Einrichtung eines Informations-Sicherheits-Management-Systems (ISMS). Dieses wird nach anerkannten Standards etabliert und aufrechterhalten. Doch IT- und Informationssicherheit kosten sowohl Ressourcen als auch Geld. Daher stellt sich hier die Frage: Wie soll man als Geschäftsführer eines mittelständischen Betriebs mit diesem Problem zurechtkommen? Wie kann man einen Kompromiss zwischen einer effizienten Sicherheitsstruktur und einem vertretbaren finanziellen Aufwand erzielen? Erfahren Sie im Folgenden mehr darüber!

In den meisten Unternehmen sind heute wichtige Daten elektronisch erfasst und gespeichert. Das gilt auch für mittelständische Unternehmen. Diese Daten müssen jederzeit abrufbar sein, jedoch vor dem Zugriff Dritter geschützt werden. Da es sich hier um sehr sensible Daten handelt, muss dieser Schutz umfassend und ausreichend sein. Cyberangriffe werden immer häufiger und in vielen Fällen trifft es auch Unternehmen aus dem Mittelstand.

Die Implementierung eines Informationssicherheitsmanagementsystems (ISMS) ist notwendig, um diese Risiken zu minimieren und im Notfall genaue Gegenmaßnahmen zu ergreifen.

Informationssicherheitsmanagementsysteme (ISMS) gewährleisten, dass Unternehmen alle Anforderungen der Informationssicherheit und der IT-Sicherheit erfüllen. Dafür existieren bestimmte Standards. Die bekanntesten Standards sind beispielsweise die ISO 27001 oder der Qualitätsstandard nach der Norm ISO 9001.

Lesen Sie hier welche Vorteile eine ISO 27001 Zertifizierung bietet

Warum sind ISMS für den Mittelstand wichtig?

Mittelständische Unternehmen verfügen oft über ein umfangreiches Know-how in bestimmten Branchen. Das betrifft beispielsweise die Entwicklung neuer Produkte. Die dazugehörigen sensiblen Daten sind oft Angriffsziel von Hackern. Sie nutzen die Daten für die Betriebsspionage. Manchmal werden durch Cyberangriffe sogar Daten mutwillig zerstört. Aus diesem Grund ist die Einrichtung eines ISMS auch für den Mittelstand von Bedeutung.

Welche Standards definieren das ISMS?

Wie bereits erwähnt, folgen ISMS gewissen Normen und Standards. Dazu gehört vor allem der Standard ISO 27001. Diese Norm beschreibt die Anforderungen sowie die Vorgehensweise bei der Einrichtung von ISMS. Die Zertifizierung nach ISO 27001 schützt einerseits vor Cyberattacken und andererseits beugt sie ungewollten Unterbrechungen vor.

Die ISO 9001 ist hingegen ein Qualitätsstandard für Managementsysteme. Sie kann auch auf IT Sicherheitskonzepte und Informationssicherheitssysteme angewandt werden. Diese Norm regelt die Vorgehensweise bei der Implementierung von Managementsystemen. Diese Standards dienen in erster Linie als Nachweis für eine fachgerechte Implementierung von IT-Sicherheitssystemen in Unternehmen.

Wie man ein ISMS im Mittelstand implementiert

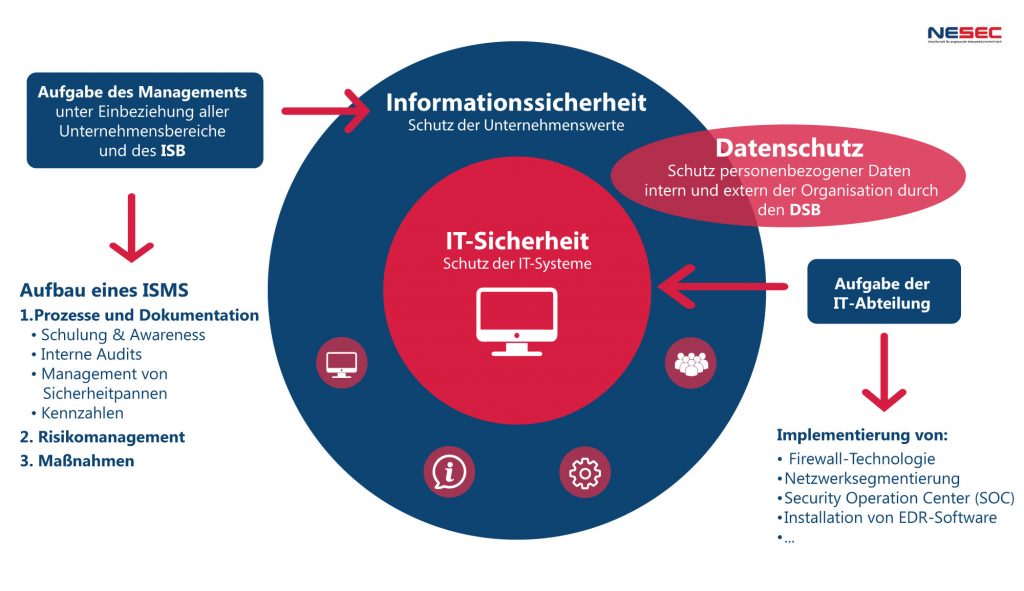

Die Einrichtung eines Sicherheitssystems wird vom Management des Unternehmens initiiert und koordiniert. Meist wird dafür ein Informationssicherheitsbeauftragter eingesetzt. Dieser kann in Form eines Mitarbeiters des Unternehmens in Erscheinung treten. Alternativ dazu ist auch der Einsatz eines externen IT-Sicherheitsbeauftragten möglich. Wir von NESEC stehen Ihnen damit zur Verfügung.

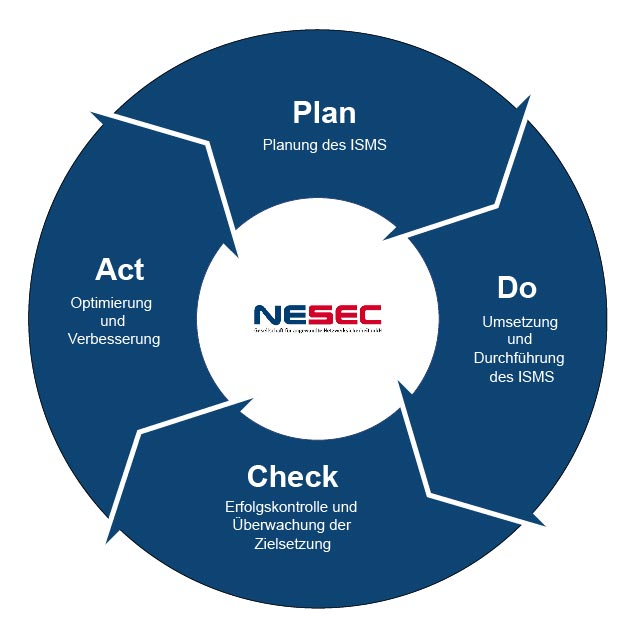

Die Implementierung des Systems erfolgt in einzelnen Schritten. Meist folgt man dabei dem Ansatz von ISO 9001. Dieser setzt sich aus diesen vier Schritten zusammen:

- Plan: Definition der Ziele des ISMS

- Do: Umsetzen des Konzepts in der Praxis

- Check: Überprüfung der Zielerreichung

- Act: Kontinuierliche Verbesserung des Systems

Bei der Implementierung einer Cyber Security Strategie in mittelständischen Unternehmen kommt es auf die richtige Vorbereitung an. An erster Stelle steht dabei eine entsprechende Risikoanalyse. Hier spielen die vorhandenen IT-Systeme und deren Vernetzung eine wichtige Rolle. Auch die einzelnen IT-Anwendungen und die Daten, die geschützt werden sollen, sind dafür wichtig.

Danach wird ein Konzept erarbeitet, das dem Schutz des Systems dient. Dieses Konzept beschränkt sich jedoch nicht allein auf die IT-Komponenten. Es inkludiert auch die Arbeitssicherheit oder das Facility-Management. Gerade bei mittelständischen Unternehmen sollte auch ein Risikomanagement implementiert werden. Dieses beinhaltet ein Notfallmanagement.

Wie man ein ISMS im Mittelstand überwacht und aufrechterhält

Für den Brückenschlag zwischen dem IT-Bereich und den Geschäftsprozessen in mittelständischen Unternehmen kann sich die Ernennung eines Informationsbeauftragter (ISB) bzw. ein Chief Information Security Officer (CISO) anbieten.

Der Informationssicherheitsbeauftragte (ISB) und der Chief Information Security Officer (CISO) haben beide eine wichtige Aufgabe im Unternehmen, was die Sicherheit betrifft – allerdings mit unterschiedlichen Schwerpunkten. Der Informationssicherheitsbeauftragte (ISB) ist dafür zuständig, dass die Daten- und Informationssicherheit gewahrt wird. Hierzu gehören Aufgaben wie die Analyse und Optimierung bestehender Sicherheitsmaßnahmen, die Ermittlung von Bedrohungen und Risiken, die Dokumentation sowie die Implementierung eines Information Security Management Systems (ISMS).

Der Chief Information Security Officer (CISO) übernimmt hingegen die Verantwortung für die Informations- und Datensicherheit im gesamten Unternehmen, von den IT-Systemen über die Sicherheit bis hin zu Geschäftsprozessen. Vor allem mit der zunehmenden Digitalisierung und den immer mehr Anwendungen und neuen Technologien, die im Unternehmen Einzug erhalten, ist es wichtig, dass diese Positionen besetzt werden.

Ein ISB bzw. CISO verfügt in der Regel über eine umfangreiche technische Ausbildung und hat im Idealfall ein einschlägiges Studium abgeschlossen. Neben dem CISO bzw. ISB gibt es in den meisten Fällen noch einen Datenschützer. Wie diese zusammenhängen, sehen Sie in der oberen Grafik oder hier.

In puncto Effektivität und Nutzen müssen die strategische und operative Umsetzung von Informationssicherheit messbar gemacht werden. Dazu kommen sogenannte KPIs (Key-Performance-Indikatoren) zum Einsatz.

Wie man ISMS und Notfallmanagement miteinander verbindet

Ein ISMS ist lediglich ein Bestandteil der Cyber Security Strategie. Es wird durch ein Notfallmanagement und Business Continuity Management BCM sinnvoll ergänzt. Im Falle eines Notfalls setzt sich Notfallmanagement aus der Prävention vor dem Eintritt des Notfalls, der Planung und Übung notwendiger Sofortmaßnahmen zur Schadensbegrenzung sowie zum Schutz von Leib und Leben zusammen.

Ein Notfall kann hierbei als zeitlich begrenzte Unterbrechung von Prozessen und Ressourcen definiert werden, die sich durch eine spezielle Ablauforganisation (Notfallorganisation) mit geeigneten Maßnahmen bewältigen lässt. Dazu werden Prozesse, Strukturen und technische Voraussetzungen geschaffen, um bei einem Ausfall von Ressourcen (Personal, IT/Informationstechnik, Standorte/Infrastrukturen, Dienstleister) Schäden für das Unternehmen/die Organisation zu verhindern. Notfallmanagement wird häufig synonym zu Business Continuity Management (BCM) verwendet, allerdings unterscheiden sie sich insbesondere in Bezug auf die Ganzheitlichkeit.

Das BCM beinhaltet konkrete Pläne, was wann, wie und wo im Notfall zu tun ist. Das Business Continuity Management sorgt für einen unterbrechungsfreien Ablauf von Geschäftsprozessen im Notfall. Es enthält natürlich auch Konzepte, welche sich speziell auf die IT-Sicherheit konzentrieren.

Um Notfallmanagement und das Informationssicherheitssystem (ISMS) miteinander zu verbinden, gibt es vier Phasen. Diese gliedern sich wie folgt:

- Vorbereitung

- Bereitschaft

- Bewältigung

- Nachbearbeitung

Die Vorbereitung

Hier werden Notfallbeauftragte und IT-Sicherheitsbeauftragte ernannt. Diese beiden Personen arbeiten im Notfall eng miteinander zusammen. Zudem eruiert man alle zeitkritischen Prozesse im Unternehmen und ermittelt jene Assets, die geschützt werden müssen. Sie können auch Dienstleister wie die NESEC einsetzen, um einen kompetenten Partner für Notfälle zur Verfügung zu haben. Daneben richten sie Kommunikationswege ein, die im Notfall genutzt werden können. Berücksichtigen Sie dabei auch alle IT-Komponenten und spielen sie mögliche Bedrohungsszenarien durch.

Die Bereitschaft

In dieser Phase überprüfen sie die Funktionsfähigkeit aller IT-Systeme im Unternehmen sowie deren Sicherheitsstatus. Geben Sie auch der Belegschaft bekannt, welche Ansprechpartner im Notfall zu kontaktieren sind. Als Ansprechpartner fungieren in erster Linie die Sicherheitsfachleute im Unternehmen oder ein externer Dienstleister wie die NESEC.

Überprüfung aller IT-Systeme auf deren Sicherheitsstatus und Erstellung einer Notfall Kontaktliste

Die Bewältigung

Tritt ein Notfall ein, ist zuerst einmal Ruhe zu bewahren. Die Eruierung der Notfallursache kann einige Zeit in Anspruch nehmen. Nicht immer muss es sich dabei jedoch um eine Cyberattacke handeln. Danach treten Sie mit den Sicherheitsbeauftragten im Unternehmen in Kontakt. Sie können auch einen IT-Dienstleister konsultieren, der Ihnen aktiv zur Seite steht. Bevor eine IT-Analyse durchgeführt wird, sollte Sie alle wichtigen Daten extern sichern. Wird festgestellt, dass es sich um einen Cyberangriff handelt, sollten Sie unverzüglich das zuständige Kriminalamt darüber informieren.

Ruhe bewahren und den Sicherheitsbeauftragten kontaktieren. Oftmals wird durch hektisches Verhalten und den Versuch ein Missgeschick zu beseitigen, noch ein viel größerer Schaden durch den Mitarbeiter verursacht.

Die Nachbearbeitung

Zuletzt folgt die Nachbearbeitung des Notfalls. Hier wird das gesamte IT-System genau auf verdächtige Aktivitäten untersucht. Dafür bietet sich ein Penetrationstest an. Damit können Sie erneuten Cyberattacken vorbeugen. Sie können darüber hinaus alle Maßnahmen auf ihre Effizienz überprüfen und eventuell auch Verbesserungsmaßnahmen implementieren, um ähnliche Notfälle in Zukunft zu vermeiden.

Es ist in allen Phasen wichtig, dass Sie jeden Notfall und alle damit verbundenen Schritte auch schriftlich dokumentieren. Dieses Dokumentationssystem sollten Sie zudem immer auf dem neuesten Stand halten. Da man aus gehabtem Schaden auch lernt, können Sie nach dem Notfall Sicherheitslücken schließen und Mängel zielführend beheben.

Da die Entwicklung im Bereich der IT nicht stillsteht, ist es notwendig, das IT-Sicherheitskonzept immer wieder zu aktualisieren und auf den neuesten Stand der Technik zu bringen. Externe Partner wie NESEC können Ihnen dabei helfen. Die Gesellschaft für angewandte Netzwerksicherheit NESEC bietet umfangreiche Dienstleistungen in diesem Bereich an und stellt mittelständischen Unternehmen auch externe Sicherheitsfachleute zur Verfügung.

Die Leistungen von NESEC

Wir organisieren für Ihre Unternehmen einen externen Informationssicherheitsbeauftragten (ISB), beraten Sie in allen Fragen der Informationssicherheit und implementieren ein zertifiziertes Informationssicherheitsmanagementsystem (ISMS)in Ihrem Unternehmen. Wenden Sie sich am besten gleich an uns, um gemeinsam eine entsprechende Cyber Security Strategie für Ihren mittelständischen Betrieb zu erstellen. Das erleichtert Ihnen die Arbeit im Notfall und sorgt für einen reibungslosen Geschäftsbetrieb.

Weitere interessante Themen zum Thema Informations- und IT-Sicherheit

- IT-Risikomanagement in der Praxis

- Wie gesetzliche Vorgaben, ISB, SIEM, SOAR und ein SOC zusammenwirken

- Der ISB-Bericht: Schlüssel zur effektiven Informationssicherheit

- Was haben externer Informations-sicherheitsbeauftragte (ISB) und Datenschutzbeauftragte (DSB) gemeinsam?

- Technische Anforderungen der NIS-2 Richtlinie