Überblick über die Rolle der KI in der Informationssicherheit und Cybersicherheit

In den letzten Jahren hat sich Künstliche Intelligenz (KI) als entscheidender Faktor in der Informationssicherheit und Cybersicherheit etabliert. KI-Technologien, insbesondere maschinelles Lernen und generative KI, sind zunehmend in der Lage, komplexe Sicherheitsaufgaben zu übernehmen, die zuvor umfangreiches menschliches Eingreifen erforderten.

KI in der Bedrohungserkennung und -abwehr

Ein Schlüsselelement der KI in der Cybersicherheit ist die Fähigkeit zur vorbeugenden Bedrohungserkennung. KI-Modelle können aus historischen Daten lernen und Vorhersagen über potenzielle Angriffsvektoren treffen, was den Sicherheitsteams hilft, Risiken proaktiv zu managen. Diese Modelle sind besonders effektiv in der Erkennung von Mustern und Anomalien, die menschlichen Prüfern möglicherweise entgehen.

Doppelte Rolle der KI: Werkzeug und Bedrohung

Während KI enorme Vorteile für die Cybersicherheit bietet, wird sie auch von Cyberkriminellen genutzt, um ausgeklügelte Angriffe zu entwickeln. Dies schafft eine fortwährende Rüstungsspirale zwischen Sicherheitsexperten und Angreifern. Organisationen müssen daher ständig ihre KI-Systeme weiterentwickeln und anpassen, um gegen solche Bedrohungen gewappnet zu sein.

2. Grundlagen der KI-Integration in der Informationssicherheit

Nachdem im ersten Kapitel die bedeutende Rolle der KI in der Informationssicherheit und Cybersicherheit umrissen wurde, widmet sich dieses Kapitel den technischen und strategischen Grundlagen, die für eine erfolgreiche Integration von KI in diese Bereiche notwendig sind.

Was ist Künstliche Intelligenz?

Künstliche Intelligenz (KI) bezieht sich auf Systeme oder Maschinen, die menschliche Intelligenz nachahmen, um Aufgaben auszuführen und aus den Erfahrungen zu lernen. KI ist besonders wirksam in der Erkennung von Mustern und Anomalien in Daten, was sie zu einem unverzichtbaren Werkzeug in der Cybersicherheit macht.

Strategische Integration von KI in Cybersicherheitssysteme

Die Integration von KI in die Cybersicherheit sollte strategisch erfolgen, um maximale Effizienz und Effektivität zu gewährleisten. Folgende Schritte sind dabei wesentlich:

- Datenintegration: Der Erfolg von KI-Systemen hängt stark von der Qualität und Quantität der verfügbaren Daten ab. Es ist entscheidend, dass Sicherheitsteams Zugang zu umfangreichen und vielfältigen Datensätzen haben, die die KI-Modelle trainieren und optimieren können.

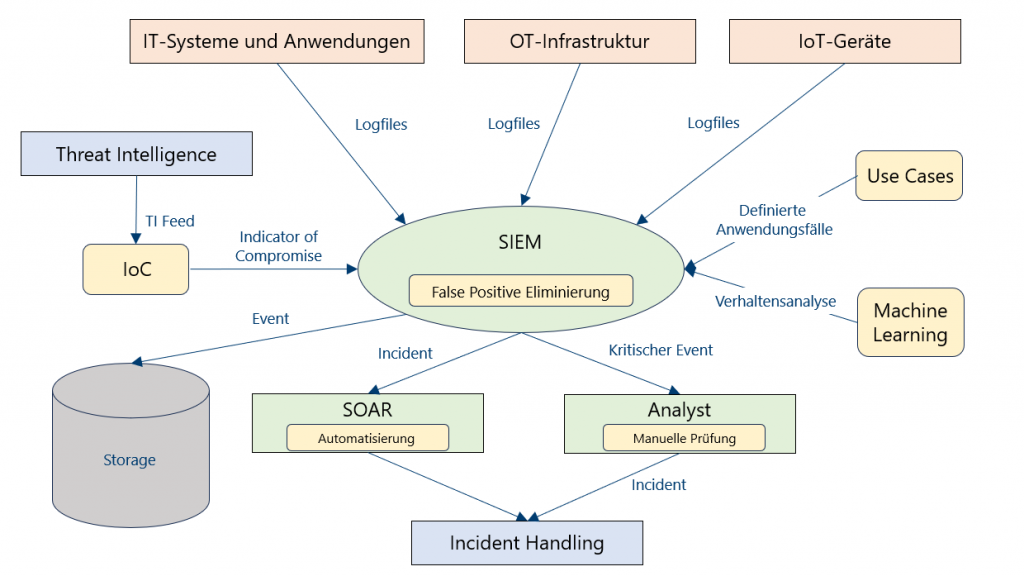

- Automatisierung und Orchestrierung: KI kann zur Automatisierung repetitiver und zeitintensiver Aufgaben wie der Log-Analyse und der Incident Response verwendet werden. Darüber hinaus hilft die Integration von KI-gestützten SOAR (Security Orchestration, Automation, and Response) Lösungen dabei, unterschiedliche Sicherheitstools nahtlos zu verbinden und zu koordinieren.

3. Praktische Einsatzbereiche von KI in der Cybersicherheit

Nach der Erörterung der Grundlagen zur Integration von KI in der Informationssicherheit, beleuchtet dieses Kapitel nun konkrete Anwendungsbeispiele, die das Potenzial von KI in diesem Bereich verdeutlichen.

Malware und Phishing-Erkennung

KI-Systeme revolutionieren die Erkennung von Malware und Phishing durch fortgeschrittene Analysefähigkeiten, die über traditionelle Signaturen hinausgehen. Sie können verdächtiges Verhalten identifizieren und Anomalien in Daten erkennen, was eine effektivere Antwort auf neue und sich entwickelnde Bedrohungen ermöglicht. Machine Learning-Modelle nutzen diese Fähigkeiten, um Phishing-Versuche durch die Analyse der Struktur von E-Mails zu erkennen und Malware auf Basis ihres Verhaltens zu klassifizieren.

Bedrohungserkennung und Reaktion

Moderne KI-gestützte Sicherheitssysteme können Netzwerkverkehr in Echtzeit überwachen, um ungewöhnliche Aktivitäten oder verdächtige Datenübertragungen zu identifizieren. Diese Systeme sind in der Lage, Bedrohungen schnell zu erkennen und automatische Abwehrmaßnahmen einzuleiten, was die Reaktionszeiten im Falle eines Angriffs signifikant verkürzt .

Automatisierte Systemintegritätsprüfungen

KI kann auch zur Automatisierung von Sicherheitsaudits und -kontrollen eingesetzt werden. Durch kontinuierliche Überwachung und Bewertung der Systemintegrität können KI-Systeme Veränderungen, die auf eine Kompromittierung hinweisen könnten, schnell identifizieren und Gegenmaßnahmen einleiten.

Intelligente Zugriffskontrolle

Durch die Analyse des Nutzerverhaltens und anderer relevanter Daten kann KI dabei helfen, die Zugriffskontrolle sicherer und effizienter zu gestalten. Anomalien im Zugriffsverhalten können frühzeitig erkannt und zusätzliche Authentifizierungsmaßnahmen eingefordert werden, um unbefugten Zugriff zu verhindern.

4. Kennzahlen zur Cybersicherheit

Im Anschluss an die Diskussion über praktische Einsatzbereiche von KI in der Cybersicherheit, konzentriert sich dieses Kapitel auf die entscheidenden Kennzahlen (Key Performance Indicators, KPIs), die zur Bewertung der Effektivität der KI in der Cybersicherheit herangezogen werden sollten.

Welche Kennzahlen sind sinnvoll zu erheben?

Um die Leistung und Effektivität von KI-gesteuerten Cybersicherheitssystemen präzise zu messen, sind folgende Kennzahlen besonders aussagekräftig:

| Kennzahl | Beschreibung | Ziel |

|---|---|---|

| Erkennungsrate (Detection Rate) | Misst die Fähigkeit des KI-Systems, bekannte und unbekannte Bedrohungen zu erkennen. | Maximierung der Erkennungsrate, insbesondere bei Zero-Day-Exploits und fortschrittlichen persistenten Bedrohungen (APTs). |

| Falsch-positiv-Rate (False Positive Rate) | Prozentsatz der Benachrichtigungen, die fälschlicherweise als Sicherheitsbedrohungen eingestuft wurden. | Minimierung der Falsch-positiv-Rate, um Ressourcen zu sparen und die Effizienz des Sicherheitsteams zu verbessern. |

| Reaktionszeit auf Bedrohungen (Threat Response Time) | Die Zeit, die von der Erkennung einer Bedrohung bis zur Reaktion darauf vergeht. | Reduzierung der Reaktionszeit, um potenzielle Schäden durch Angriffe zu minimieren. |

| Automatisierungsgrad der Reaktion (Automation Level of Response) | Anteil der Sicherheitsvorfälle, die ohne menschliches Eingreifen behoben werden. | Erhöhung des Automatisierungsgrads, um die Belastung für Sicherheitsteams zu reduzieren und schnellere Reaktionen zu ermöglichen. |

| Systemdurchsatz (System Throughput) | Anzahl der pro Zeiteinheit analysierten Sicherheitsereignisse. | Aufrechterhaltung oder Verbesserung des Durchsatzes, um sicherzustellen, dass das System mit dem Datenvolumen skalieren kann. |

| Kostenreduktion durch KI-Einsatz (Cost Reduction through AI Use) | Einsparungen durch den Einsatz von KI im Vergleich zu traditionellen Sicherheitslösungen, gemessen in finanziellen Einsparungen und Effizienzsteigerungen. | Demonstration des finanziellen Nutzens von KI in der Cybersicherheit. |

| Genauigkeit der Risikobewertung (Accuracy of Risk Assessment) | Genauigkeit, mit der das KI-System das Risiko von Sicherheitsbedrohungen bewertet. | Erhöhung der Genauigkeit, um sicherzustellen, dass Risiken angemessen priorisiert und behandelt werden. |

| Einfluss auf die Nutzererfahrung (Impact on User Experience) | Auswirkungen der Sicherheitsmaßnahmen auf die Endbenutzer, insbesondere in Bezug auf Zugriffsverzögerungen oder Fehlalarme. | Minimierung negativer Auswirkungen auf die Benutzererfahrung, um die Akzeptanz und Compliance zu fördern. |

Mehr zum Thema Kennzahlen (KPIs) in der Cybersicherheit. Hier klicken

Methoden zur Datenerhebung und Messung der KI-Effektivität

Für die präzise Messung und fortlaufende Überwachung der KI-Effektivität in Cybersicherheitssystemen sind robuste Datenerhebungs- und Analysemethoden erforderlich:

- Automatisierte Überwachungstools und -software: Diese Werkzeuge sammeln kontinuierlich Daten über Systemaktivitäten und -leistungen, die zur Berechnung der oben genannten KPIs verwendet werden können.

- Simulierte Angriffsszenarien: Durch die Simulation von Cyberangriffen können Sie testen, wie effektiv Ihr KI-System ist. Dies hilft nicht nur, die Reaktionsfähigkeit des Systems unter kontrollierten Bedingungen zu messen, sondern auch seine Fähigkeit zur Erkennung und Neutralisierung verschiedener Bedrohungstypen zu bewerten.

- Feedback-Schleifen: Nutzerfeedback zu den Alarmen und Reaktionen des KI-Systems ist entscheidend, um dessen Genauigkeit zu bewerten und kontinuierlich zu verbessern. Durch die Analyse der Rückmeldungen zu Fehlalarmen und übersehenen Bedrohungen können Sie die Konfiguration des KI-Systems feinjustieren.

- Benchmarks und Vergleichsstudien: Vergleichen Sie die Performance Ihrer KI mit Branchenstandards oder ähnlichen Systemen anderer Organisationen. Dies kann durch die Teilnahme an Benchmarking-Initiativen oder durch die Nutzung öffentlich verfügbarer Forschungsdaten und -ergebnisse erfolgen.

Durch die Implementierung dieser Methoden können Organisationen sicherstellen, dass ihre KI-Systeme nicht nur effektiv arbeiten, sondern dass diese auch im Laufe der Zeit verbessert und an neue Bedrohungen angepasst werden können.

5. Herausforderungen bei der Implementierung von KI-Systemen in der Cybersicherheit

Das vorherige Kapitel hat die Bedeutung von Kennzahlen zur Überwachung der Effektivität von KI in der Cybersicherheit hervorgehoben. Jetzt werden wir die Herausforderungen untersuchen, die bei der Implementierung dieser fortschrittlichen Technologien auftreten können.

Technische und Strategische Herausforderungen

- Komplexität der Datenintegration: Die Effizienz von KI-Systemen ist stark von der Qualität und Integrität der verwendeten Daten abhängig. Organisationen müssen umfangreiche Datenintegrationsaufgaben bewältigen, was technisch herausfordernd und kostspielig sein kann.

- Überwindung von Fertigkeitslücken: Es gibt einen ausgeprägten Mangel an Fachkräften, die sowohl in KI als auch in Cybersicherheit versiert sind. Dies erschwert die Entwicklung und Wartung effektiver KI-Systeme.

- Ethik und Datenschutz: Der Einsatz von KI wirft wichtige ethische Fragen auf, insbesondere im Hinblick auf Datenschutz und die Vermeidung von Bias in KI-Algorithmen.

Operationalisierung und Management von KI-Systemen

- Sicherstellung der Systemintegrität: KI-Systeme müssen ständig überwacht und aktualisiert werden, um ihre Integrität und Sicherheit zu gewährleisten. Dies erfordert fortlaufende Investitionen in Sicherheitssysteme und -protokolle.

- Umgang mit fortschrittlichen Bedrohungen: Cyberkriminelle nutzen ebenfalls KI, um ausgeklügelte Angriffe zu entwickeln. Die Abwehr dieser Bedrohungen erfordert eine kontinuierliche Weiterentwicklung der eingesetzten KI-Systeme, um nicht ins Hintertreffen zu geraten.

Strategische Herausforderungen

- Abhängigkeit von Technologie: Eine zu starke Abhängigkeit von KI kann Organisationen anfällig für unvorhergesehene Fehler oder Manipulationen in den Systemen machen. Es ist kritisch, dass menschliche Überwachung stets eine Rolle spielt, um solche Risiken zu minimieren.

- Anpassung an regulatorische Anforderungen: Mit der schnellen Entwicklung der KI-Technologie kann es schwierig sein, mit den entsprechenden rechtlichen und regulatorischen Anforderungen Schritt zu halten, was zu potenziellen Compliance-Problemen führen kann.

6. Best Practices für die Implementierung von KI in der Cybersicherheit

Nachdem wir die Herausforderungen bei der Implementierung von KI-Systemen in der Cybersicherheit beleuchtet haben, wenden wir uns nun den besten Praktiken zu, die bei der Einführung dieser Technologien befolgt werden sollten.

Strategische Planung und Einsatz von KI

Definieren Sie klare Ziele und Verantwortlichkeiten: Es ist entscheidend, dass von Anfang an klar ist, welche Probleme mit KI gelöst werden sollen und wer innerhalb der Organisation die Verantwortung für die Überwachung der KI-Outputs trägt. Dies hilft, die Investitionen gezielt zu steuern und sicherzustellen, dass die KI-Systeme effektiv genutzt werden.

Auswahl der richtigen Anwendungsfälle: Starten Sie mit KI-Anwendungen, die weniger komplex sind und hohe Vorteile versprechen, wie z.B. Malware-Erkennung oder Intrusion Detection. Diese Projekte sollten auf aktuellen und vollständigen Datensätzen aufbauen, um die besten Ergebnisse zu erzielen.

Datennutzung und -management

Maximierung der Datenqualität: AI-Systeme sind nur so gut wie die Daten, die sie erhalten. Stellen Sie sicher, dass die Daten, die zur Training und Ausführung von KI-Modellen verwendet werden, aktuell und von hoher Qualität sind. Dies kann durch die Einrichtung einer robusten Datenplattform unterstützt werden, die regelmäßig aktualisiert und angepasst wird, um die Datenintegrität zu gewährleisten.

Integration und Automatisierung

Einsatz von SOAR-Systemen: Security Orchestration, Automation and Response (SOAR) Werkzeuge sind essentiell für die effektive Nutzung von KI in der Cybersicherheit. Diese Technologien helfen dabei, Sicherheitsdaten aus verschiedenen Quellen zu sammeln und unterstützen die Analyse und Priorisierung von Sicherheitsvorfällen.

Schulung und Kompetenzentwicklung

Schulung der Sicherheitsteams: Um das Potenzial von KI voll auszuschöpfen, müssen die Teams verstehen, wie sie mit den AI-Systemen arbeiten und die von ihnen generierten Insights nutzen können. Investieren Sie in Schulungen und entwickeln Sie intuitive Benutzeroberflächen für Ihre KI-Tools, um die Benutzerfreundlichkeit zu erhöhen.

Zusammenarbeit und kontinuierliche Verbesserung

Förderung der interdisziplinären Zusammenarbeit: KI-Systeme sollten nicht in Silos entwickelt werden. Sicherstellen, dass Experten aus verschiedenen Bereichen (z.B. Datenwissenschaft, IT-Sicherheit und Netzwerkmanagement) in den Entwicklungs- und Implementierungsprozess einbezogen werden, kann helfen, umfassendere und sicherere Lösungen zu schaffen.

Fazit

Zusammenfassend lässt sich sagen, dass die Integration von KI in Cybersicherheitsstrategien eine sorgfältige Planung und Ausführung erfordert. Durch die Berücksichtigung der in diesem Beitrag beschriebenen Best Practices und Herausforderungen können Organisationen die Vorteile von KI voll ausschöpfen, um ihre Cybersicherheitsmaßnahmen zu verstärken und fortzuentwickeln.

Für weiterführende Informationen und Unterstützung stehen wir Ihnen gerne zur Verfügung. Lassen Sie uns gemeinsam die Sicherheit Ihrer IT-Infrastruktur auf das nächste Level heben.