Social Engineering erkennen: Effektive Strategien und Methoden zur Abwehr

Jährlich entsteht der Wirtschaft ein beachtlicher Schaden durch Cyberangriffe. Die bitkom beziffert diesen Schaden 2023 mit 205 Milliarden Euro für die Deutsche Wirtschaft und gibt an, dass vor Allem Attacken auf Passwörter, Phishing und die Infizierung mit Schadsoftware bzw. Malware hohe Kosten verursacht haben. In 25% aller Unternehmen sei auf diese Art und Weise bereits Schaden entstanden.

Diese Form der Bedrohung funktioniert über Social Engineering und stellt einen gesamtheitlichen Angriff auf das Unternehmen dar, der den Fortbestand des Unternehmens und dadurch alle Arbeitsplätze bedroht. Die Verteidigung sollte daher ebenfalls gesamtheitlich erfolgen indem das ganze Unternehmen eingebunden wird. Ausgetragen wird der Kampf an Zwei Fronten der menschlichen und der technischen, jedoch sind beide Ansätze keine „fire and forget“-Lösungen, sondern eher ein Marathon, außerdem braucht jede Lösung die andere als Ergänzung.

Wir stellen Ihnen in der Blog-Serie „Social Engineering erkennen: Effektive Strategien und Methoden zur Abwehr“ eine Reihe von Maßnahmen vor, die Sie dabei unterstützen, Ihr Unternehmen und Ihre Mitarbeitenden zu schützen.

Der technische Ansatz

Link-Kontrolle bei eingefügten Links

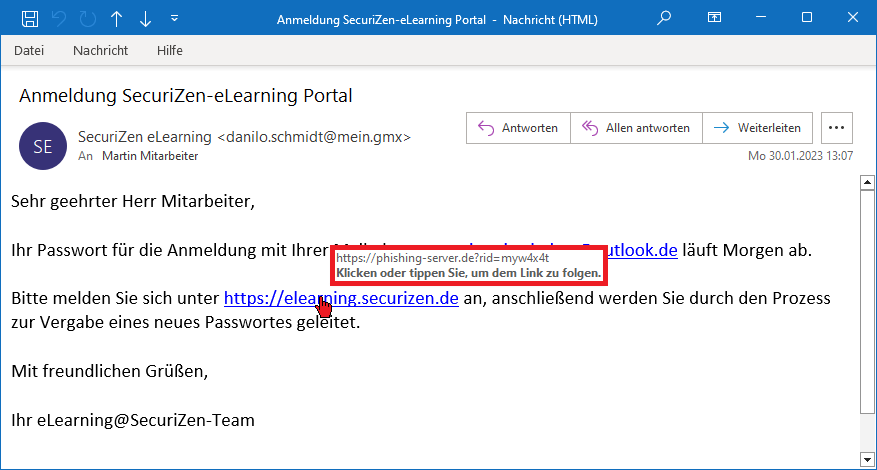

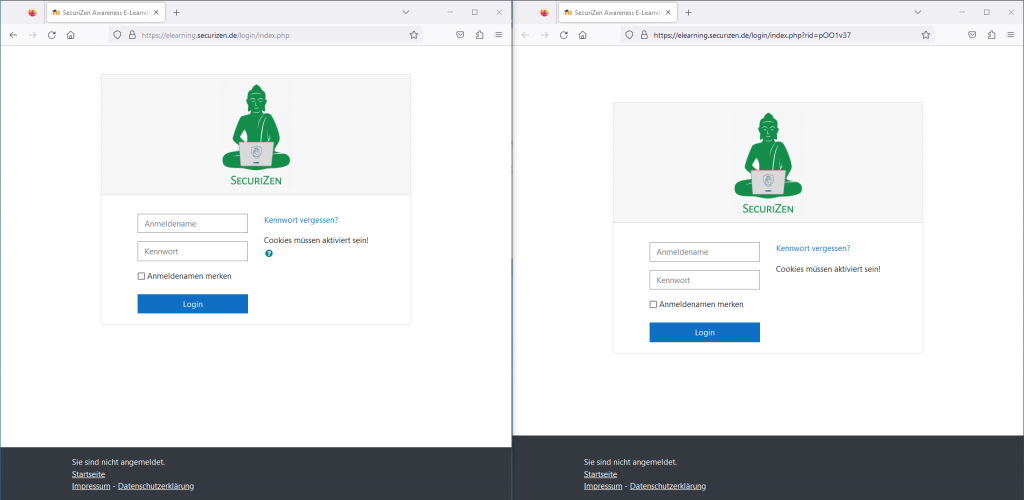

Heutzutage ist es übliche Praxis Bilder oder Texte mit Links zu hinterlegen, genau diese Methodik kann auch beim Phishing zum Einsatz kommen. Dabei schickt der Angreifer dem Opfer eine E-Mail, in der z.B. behauptet wird das Passwort für einen Service müsste erneuert werden. Alles, was das Opfer laut E-Mail zu tun hat, ist auf den Link zu klicken und sich anzumelden. Wir verwenden hier beispielhaft die Login-Seite unserer eLearning-Plattform SecuriZen.

Der Link in der E-Mail ist zwar korrekt, jedoch „zeigt“ das Link-Ziel auf einen ganz anderen Server, wie in der Abbildung zu sehen. Deutlich wird dies durch ein „Mouseover“. Dabei wird die Maus über den Link bewegt, ohne eine Taste zu klicken. Nach einer kurzen Verzögerung erscheint das Link-Ziel: „https://phishing-server.de“.

Dabei wird die Maus über den Link bewegt, ohne eine Taste zu klicken.

Arik Seils, NESEC

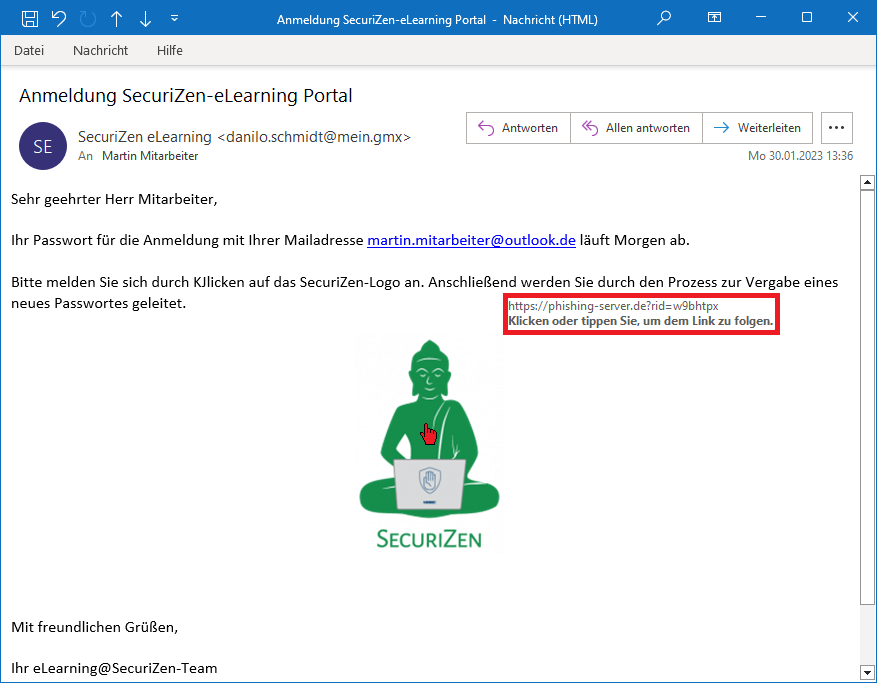

Link-Kontrolle bei eingefügten Bildern

Wie bereits beschrieben kann auch ein Bild als Link verwendet werden.

Auf Grund der Abweichung des Links in der E-Mail und dem Link-Ziel kann eine Regel erstellt werden, die den Benutzer warnt, oder den Link unschädlich macht in dem z.B. das Link-Ziel in der E-Mail gelöscht wird.

Als Anwender hilft Ihnen der Mouseover das tatsächliche Link-Ziel zu erkennen. Als Administrator haben Sie die Möglichkeit diese Link-Ziele zu filtern. Dieser Tipp aus der Reihe „Wie kann man der Bedrohung durch Social Engineering begegnen?“ kann also an verschiedenen Stellen und durch verschiedene Rollen angewendet werden. Auch sollte diese Technik in jeder Awareness-Schulung Erwähnung finden.

Warnmeldung / Hinweis bei E-Mails von Extern

Im letzten Kapitel war es nicht besonders schwer, den Phishing Link zu erkennen, da von uns die Adresse https://phishing.server.de verwendet worden ist. Echte Angreifer würden natürlich nicht solch eine auffällige Adresse verwenden, sondern vielleicht eher:

https://vorname.nachname.outlook.365.notification.aprilmarchoct.com/tdl78flosihndlsmv/ghzvd7doder

https://EigeneFirma.de-outlook-365-office-microsoft.com/Account-ID/73829382019283/messagesBeide URLs sind ausgedacht, kamen aber in Variationen so in realen Phishing-Angriffen bei unseren Kunden vor. Bei einem solchen Link-Konstrukt kann leicht der Überblick verloren gehen. Andererseits ist es bei den heutigen vielschichtig verflochtenen Systemen nicht immer einfach möglich einen übersichtlichen Link nach dem Schema https://fileserver.Firma.de/Benutzer/Inhalt/Datei.Endung bereitzustellen.

Im Umkehrschluss ist es nicht allen Mitarbeitenden zu jeder Zeit möglich schädliche von unschädlichen Links zu unterscheiden. Häufig kann nicht auf die Schnelle bestimmt werden, ob es sich um einen externen oder internen Link handelt.

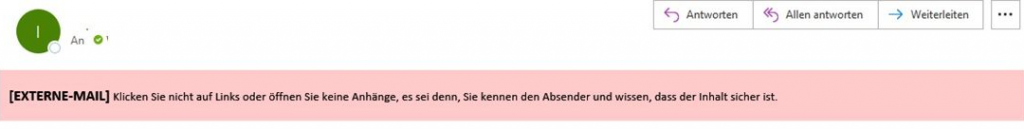

Viele Firmen sind daher dazu übergegangen bei allen E-Mails die von extern stammen Warnmeldungen einzublenden. Diese Maßnahme soll sicherstellen, dass der Mitarbeiter auf keinen Fall übersehen kann, dass Links oder Anhänge in der E-Mail gefährlich sein können.

Diese Praxis hat sich durchgesetzt, da die Link-Gestaltung der Angreifer immer ausgefeilter wird, was die Erkennbarkeit für einen Mitarbeiter erschwert. Doch egal wie gut die Links des Angreifers gestaltet sind eines haben sie alle gemein – es sind externe Links.

Spear-Phishing

Spear-Phishing ist eine der gefährlichsten Phishing-Arten, da von den Angreifern viel Zeit und Energie für das Auskundschaften eingesetzt wird. Die Angriffe sind somit häufig schwer zu erkennen. Angreifer kennen auf Grund ihrer guten Recherche häufig die „Firmen-Sprache“. Die Links und Domänen sind dabei oft der original Firmen-Adresse so ähnlich, dass die Abweichung dem menschlichen Leser nicht auffällt.

So wurde der Nürnberger Kabelhersteller Leoni 2016 mittels Social Engineering um 40 Millionen Euro betrogen. Laut Handelsblatt gaben sich die Betrüger dabei als Mitarbeiter mit besonderen Befugnissen aus. https://www.handelsblatt.com/unternehmen/industrie/leoni-trickdiebe-erleichtern-zulieferer-um-millionen/14019400.html

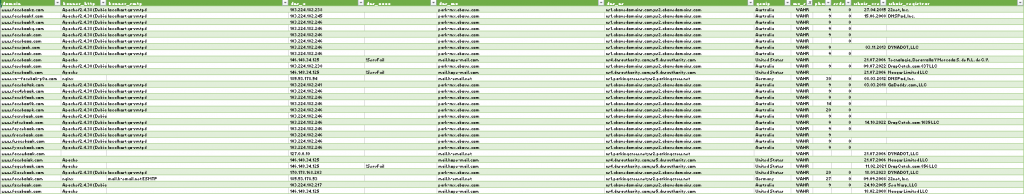

Die Idee ist nun sich zu informieren welche Domänen registriert sind, die so ähnlich sind wie die eigene. Hier gezeigt am Beispiel unseres E-Learning-Portals https://elearning.securizen.de:

Wie funktioniert Spear-Phishing?

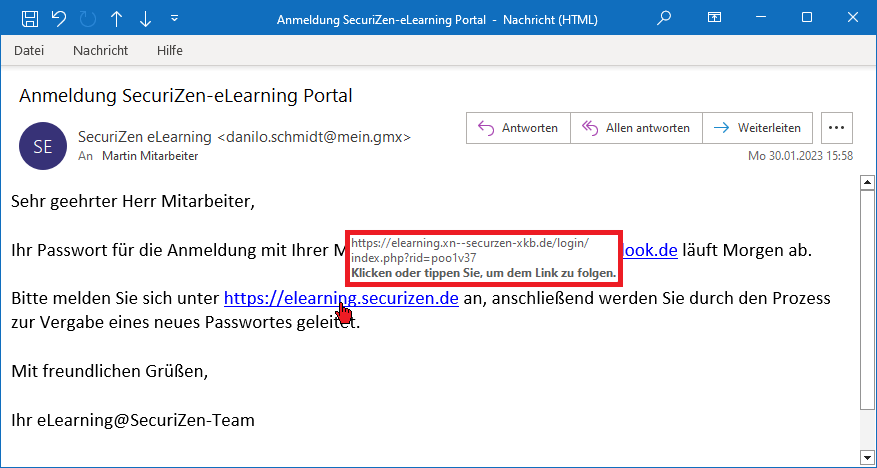

In der Realität ist natürlich das Abfischen eines VPN- oder E-Mail-Logins viel interessanter, das Vorgehen ist jedoch absolut identisch. Als ersten Schritt benötigt der Angreifer einen Link der dem Original zum Verwechseln ähnlich sieht. Hier wäre https://elearning.securızen.de geeignet und auch verfügbar. Diese Adresse ist besonders schwer zu erkennen, da es sich hierbei um eine sogenannte Punycode handelt. Das „i“ in securizen wird ohne i-Punkt geschrieben, erreicht wird das durch eine spezielle Schreibweise (elearning.xn--securzen-xkb.de). Der Angreifer kopiert sich also den Inhalt der Login-Seite von https://elearning.securizen.de und stellt ihn unter https://elearning.securızen.de, seinem eigenen Server zur Verfügung. Nun schickt der Angreifer dem Opfer z.B. unter dem Vorwand der Passworterneuerung eine E-Mail gezeigt.

Der Mouseover zeigt auch hier eindeutig die Abweichung. Klickt ein Mitarbeitender auf den Link ist der Unterschied im Browser fast nicht mehr zu erkennen. Trauen Sie sich zu Original und Fälschung zu unterscheiden?

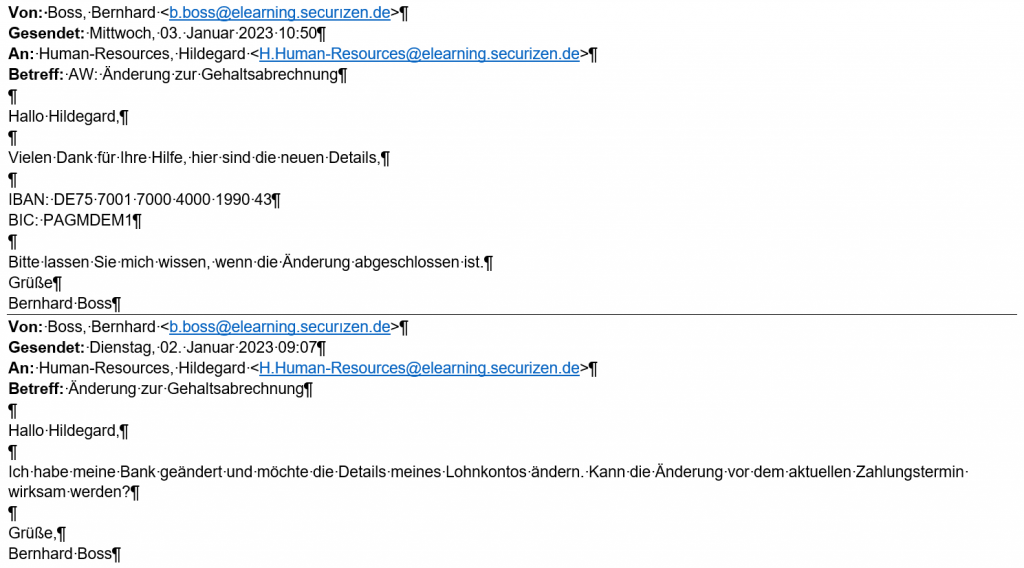

Diese Technik lässt sich auch für E-Mail-Adressen einsetzten, da der Angreifer die Domäne securızen.de kontrolliert. Eine mögliche Angriffs-E-Mailadresse wäre z.B. info@elearning.securızen.de. Erkennen die Mitarbeitenden nicht, dass die E-Mail-Adresse gefälscht ist können vom Angreifer Firmen-Prozesse angestoßen werden. Ein schönes Beispiel ist die abgewandelte E-Mail eines Kunden: Hier versucht sich der Angreifer also CEO auszugeben. Es wird die Rolle Personalleitung angeschrieben und mitgeteilt, dass sich die Kontoverbindung geändert hat. Zum Glück wurde der Betrugsversuch bei unserem Kunde bemerkt, daher blieb dieser Angriff erfolglos.

Wie in diesem Beispiel zu sehen, wird nicht zwingend ein gefälschter Link benötigt um dem Unternehmen schaden zu können.

Wie kann man sich auf Spear-Phishing Angriffe vorbereiten?

Nun ist die Frage ob man sich auf solch ausgefeilte Angriffe überhaupt vorbereiten kann?

Unser Vorschlag zum Schutz vor solchen Angriffen setzt bei der Domänen-Registrierung an. Diese kann abgefragt werden. Dazu gibt es ein nützliches Pythontool: dnstwist. Zu finden unter: https://github.com/elceef/dnstwist.git

Domänen Registrierung mit dnstwist überprüfen

Dnstwist überprüft automatisch welche Abweichungen für Ihre Domäne existieren die sich gut für Phishing eignen. Durch die hier verwendeten Parameter überprüft dnstwist auch welche der infrage kommenden Domänen bereits registriert wurde und vergleicht den Inhalt der Seiten auf zwei verschiedene Arten mit dem original Login. Das ist zumindest für die Angriffs-Variante zum Abfischen von Passwörtern sehr praktisch. Die Parameter –lsh und –lsh-url <Eigene-Login-URL> vergleichen das HTML-Dokument von Original und Phishing-Seite. Eine Übereinstimmung wird in Prozent angezeigt. Die Parameter –pash und –screenshots <Pfad> Vergleichen die gerenderte Original-Seite mit den Darstellungen der mutmaßlichen Phishing-Seiten und geben die Übereinstimmung ebenfalls in Prozent an. Beides funktioniert nur wenn die Webseiten auch einen Inhalt haben, der getestet werden kann. Alle verwendeten Parameter werden am Ende des Artikel erklärt. Die Ergebnisse kann dnstwist als JSON- oder CSV-Datei ausgeben.

Die Idee ist nun diesen Vorgang turnusmäßig zu wiederholen und die Änderungen festzustellen. Durch die Ablage der Screenshots kann schnell durch Augenschein sichergestellt werden, ob es sich tatsächlich um einen Phishing-Link handelt. Dazu wäre es möglich das Programm z.B. jede Woche laufen zu lassen und die Ergebnisse an den Administrator zu schicken. Dieser kann nun die gefundenen Domänen überprüfen und sie ggf. mit Hilfe der verschiedenen Sicherheitskomponenten filtern.

Tutorial: Wie Sie dnstwist selbst ausprobieren können

Für den Fall, dass Sie dnstwist ausprobieren möchten, haben wir ein Tutorial zusammengestellt, das sich auf jedem Linux umsetzen lässt, wir haben Kali Linux verwendet.

$ git clone https://github.com/elceef/dnstwist.git

$ cd dnstwist

$ pip install .

$ pip install -r requirements.txt

$ sudo apt-get install libgeoip-dev -y

$ pip install GeoIP

$ pip install selenium

$ sudo apt install chromium-driver -y

# Ausgabe im Terminal

$ python dnstwist.py -a -b -r -g -m -w --lsh --lsh-url <ORIGINAL-LOGIN ZUM VERGLEICH> --phash --screenshots <VERZEICHNISS FÜR SCREENSHOTS> <DOMAIN ODER URL ZUR ÜBERPRÜFUNG>

# Ausgabe in Jason-Datei

$ python dnstwist.py -a -b -r -g -m -w --lsh --lsh-url <ORIGINAL-LOGIN ZUM VERGLEICH> --phash --screenshots <VERZEICHNISS FÜR SCREENSHOTS> <DOMAIN ODER URL ZUR ÜBERPRÜFUNG> --format json -o <VERZEICHNIS UND DATEINAME JSON-DATEI>

# Ausgabe in CSV-Datei

$ python dnstwist.py -a -b -r -g -m -w --lsh --lsh-url <ORIGINAL-LOGIN ZUM VERGLEICH> --phash --screenshots <VERZEICHNISS FÜR SCREENSHOTS> <DOMAIN ODER URL ZUR ÜBERPRÜFUNG> --format csv -o <VERZEICHNIS UND DATEINAME CSV-DATEI> | column -t -s,

Die Bedeutung der Parameter:

| -a | Gibt alle DNS-Records aus |

| -b | Nimmer Verbindung zu den Servern auf und holt das Banner |

| -r | Zeige nur registrierte Domänen |

| -g | Zeigt die Geolokation des Servers |

| -m | Überprüft, ob der MX-Host zum Abfangen von E-Mails verwendet werden kann |

| -w | Sucht in der WHOIS-Datenbank nach Erstellungsdatum und Registrar |

| –lsh | Für jede generierte Domain ruft dnstwist Inhalte vom antwortenden HTTP-Server ab (nach möglichen Weiterleitungen), normalisiert den HTML-Code und vergleicht seinen Fuzzy-Hash mit dem für die ursprüngliche (anfängliche) Domain. Hinweis: Denken Sie daran, dass selbst für MITM-Angriffs-Frameworks eine 100-prozentige Übereinstimmung eher unwahrscheinlich ist und dass eine Phishing-Site einen völlig anderen HTML-Quellcode haben kann. |

| –lsh-url | In einigen Fällen werden Phishing-Sites von einer bestimmten URL bereitgestellt. Wenn Sie eine vollständige oder teilweise URL-Adresse als Argument angeben, analysiert dnstwist diese und wendet sie für jede generierte Domainnamensvariante an. Verwenden Sie –lsh-url, um die URL zu überschreiben, von der die ursprüngliche Webseite abgerufen werden soll. $ dnstwist –lsh https://domain.name/owa/ $ dnstwist –lsh –lsh-url https://different.domain/owa/ domain.name |

| –phash | Wenn der Chromium-Browser installiert ist, kann dnstwist ihn im sogenannten Headless-Modus (ohne GUI) ausführen, um Webseiten zu rendern, Screenshots zu machen und den pHash zu berechnen, um die visuelle Ähnlichkeit zu bewerten. |

| –phash-url | Überschreiben Sie die URL, um die ursprüngliche Webseite zu rendern (nicht in unserem Beispiel) Funktioniert wie –lsh-url |

| –screenshots | Verzeichnis für Screenshots |

| –format | cli, json, csv |

| -o | Verzeichnis und Dateiname der Ausgabedatei |

Wenn Sie dnstwist ausprobieren möchten versuchen Sie zum Test eine Website zu untersuchen von der Sie denken, dass es viele Phishing-Logins geben könnte. Wir haben das mit https://facebook.com gemacht. Danach haben wir die CSV-Datei in eine Excell-Tabelle überführt und nur Einträge anzeigen lassen, die einen MX-Host haben, der zum Abfangen von E-Mails verwendet werden kann.

Durch diese Überprüfung sind Sie in der Lage mögliche Bedrohungen auszufiltern, bevor sie sich zur tatsächlichen Bedrohung ausweiten.

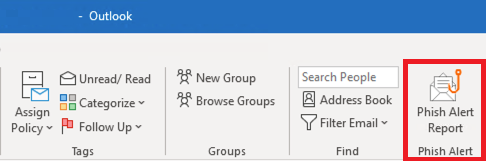

Möglichkeit der einfachen Meldung von Phishing Mails

Bevor wir auf die Maßnahmen für die Mitarbeitenden eingehen, sollte noch erwähnt werden, dass der Aufwand eine Phishing-E-Mail zu melden für die Mitarbeitenden so gering wie möglich gehalten werden sollte. Daher bietet es sich an entweder die im E-Mail-Klient integrierten Filtermethoden zu nutzen, oder einen Phishing-Melde-Button in den E-Mail-Klient zu integrieren.

Der original E-Mail-Header muss in jedem Fall erhalten bleiben. Die Administration benötigt die enthaltenen Informationen um die Block- und Filterlisten zu verfeinern. Verschiedene Hersteller von Awareness-Portalen bieten hierzu Lösungen an.

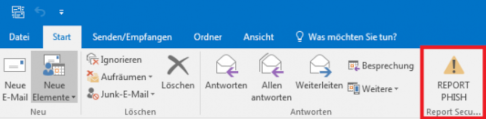

Die von uns eingesetzte Phishing- und Awareness-Portal-Software Lucy nennt ihre Lösung „Phish Alert“ die bei einem Kunden im Einsatz befindliche Lösung KnowBe4, „Phish Alert Button“. Die Funktionalität ist dabei immer die gleiche. Es wird ein Outlook-Plugin installiert, das es ermöglicht E-Mails mittels eines Klicks zu melden. Denn: Der Meldevorgang von Phishing-E-Mails darf nicht aufwendiger sein, als den Link in der E-Mail zu klicken.

Denn: Der Meldevorgang von Phishing-E-Mails darf nicht aufwendiger sein, als den Link in der E-Mail zu klicken.

Arik Seils, Social Engineering Experte bei NESEC

Der menschliche Ansatz

Hier muss sich ein Konzept überlegt werden, damit man Maßnahmen gezielt setzen und so die gewünschte kontinuierliche Verbesserung erreicht werden kann. Die hier vorgeschlagenen Maßnahmen müssen immer auf den Betrieb angepasst werden damit die Lebensrealität der Mitarbeitenden abgebildet wird. Schulungsmaßnahmen müssen interessant, ansprechend und verständlich sein, um zum Erfolg zu führen, aber auch wiederholt werden um regelmäßige Übung zu erreichen.

Awareness Kampagne

Erste kleine Kampagne die Hinweise auf Risiken für die Informationssicherheit gibt. Geeignet wäre hier z.B. eine Poster-Kampagne mit zwei bis drei verschiedenen Postern zu Themen wie Phishing, Ransomware, USB-Sticks, Tailgating, etc. Ist eine Marketingabteilung im Haus, oder gibt es eigene Azubis so bietet sich an die Plakate selber zu erarbeiten und dadurch bereits die Information in die Belegschaft zu bringen.

Awareness Seminare…

…mit einem Trainer als Video- oder Präsenztraining für unterschiedliche Zielgruppen je nach Gefährdung im Unternehmen:

- Allgemeine IT-User

Allgemeine IT-User sind Mitarbeiter die einen PC-Arbeitsplatz haben, insgesamt jedoch verhältnismäßig wenig gefährdet sind.

- Exponierte IT-User

Mitarbeitende die direkten Kundenkontakt besitzen und daher Ziel von Social Engineering Angriffen werden können.

- Administratoren

Alle Mitarbeitenden die über administrative Rechte verfügen sollten besondere Kenntnisse über die Gefährdungslage besitzen.

Arik Seils, Social Engineering Experte

Die Schulungen müssen auf das Unternehmen und die Mitarbeitenden abgestimmt werden, in dem reale Phishing-Mails und Vorfälle in die Schulungen eingearbeitet werden. Die Awareness Kampagne wird in den Awareness Seminaren aufgegriffen, um eine Verknüpfung zwischen den verschiedenen Maßnahmen herzustellen. In den Seminaren wird ebenfalls auf andere Formen des Social Engineering, wie z.B. dem Human-based Social Engineering eingegangen.

Awareness-Test

Zur Vertiefung der Awareness Seminare sollte nach den Seminaren ein Awareness Test durchgeführt werden. Der Test sollte nicht nur Multiple Choice Fragen enthalten, sondern auch z.B. auch die Erkennung von Phishing-Mails, welche Anzeigen darauf hinweisen etc. . Idealerweise wird dafür eine entweder bereits vorhandene Lernplattform im Haus genutzt oder eine Inhouse-Lernplattform aufgebaut, die auch in Zukunft genutzt wird und die Teilnahme an Tests sowie an Online-Seminaren protokolliert und nachweist. Die jeweiligen Vorgesetzten sollten ihre Mitarbeiter anhalten, an den Tests tatsächlich teilzunehmen. Diese Tests gelten als Nachweise bei Zertifizierungen und Versicherungen dafür, dass die Mitarbeitenden regelmäßig geschult werden.

Test Phishing

Mit einigen Monaten zeitlichem Abstand können dann Social Engineering Angriffe durchgeführt werden. Hier bieten sich für unterschiedliche Zielgruppen auch verschiedene Kampagnen an:

- Social Engineering Angriff 1: Link zum Anklicken

- Webseite protokolliert, welche Anwender den Link geklickt haben

- Weiterleitung auf das Lernportal zur Vertiefung der Kenntnisse der Mitarbeiter

- Social Engineering Angriff 2: Phishing-Angriff

- E-Mail verspricht spezielle Vergünstigungen nur für Mitarbeiter

- Anmeldung an spezieller Webseite mit Firmenlogin und Firmenpasswort notwendig

- Weiterleitung auf das Lernportal zur Vertiefung der Kenntnisse der Mitarbeiter

- Social Engineering Angriff 3: Schadcode-E-Mail

- E-Mail mit Attachment oder Download-Link einer Schadcode-Datei in einer Word-Datei

- Anwender wird zum Öffnen der Datei und Ausführen von Makros aufgefordert

- Schadcode meldet zurück, welche User die Datei geöffnet haben

Idealerweise führt ein erfolgreicher Angriff zu einer Weiterleitung des Mitarbeiters direkt auf das Lernportal zur Vertiefung der Kenntnisse.

Lernportal

Abhängig von den Ergebnissen des Social Engineering Tests kann für einzelne Benutzergruppen eine Nachschulung notwendig werden. Diese Nachschulung kann über das Lernportal mit Abschlusstest und Nachweis durchgeführt werden.

Aufrechterhaltung und Verbesserung der Awareness

Die Aufrechterhaltung bzw. Verbesserung der Awareness erfolgt am besten durch regelmäßige Nachschulung.

Fazit

Sich gegen eine komplexe Bedrohung wie Social Engineering zu 100% abzusichern ist nicht möglich. Die hohen Schäden der letzten Jahre zeigen jedoch, dass der Druck etwas zu unternehmen stetig steigt. Versicherungen und Zertifizierungsstellen fordern den Nachweis der implementierten Maßnahmen und der Mitarbeiter-Schulung. Partner drängen häufig auf Zertifizierungen.

Einen Marathon habe ich im zweiten Absatz versprochen. Aber ein Training und Rennen bei dem NESEC Sie unterstützen kann. Gerne erstellen wir Ihnen ein persönliches Angebot.